Sicherheitsbollwerk oder Overkill? DORA – Countdown für Finanzinstitute

Anbieter zum Thema

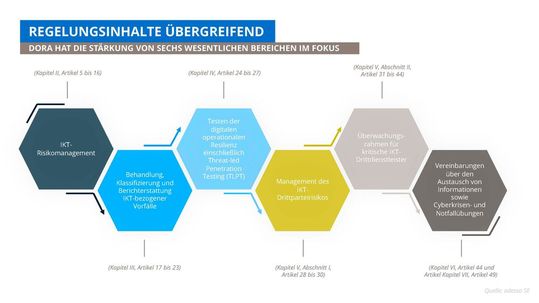

Die EU-Verordnung zur digitalen operationalen Resilienz (DORA) verfolgt das Ziel, einen Rahmen für ein umfassendes Management von IKT-Risiken im Finanzsektor zu schaffen. Betroffene Unternehmen und Dienstleister müssen DORA bis zum 17. Januar 2025 umgesetzt haben. Doch welche Anforderungen gibt es überhaupt und was ist jeweils zu berücksichtigen?

DORA (Digital Operational Resilience Act) steht als Rufname für die EU-Verordnung 2022/2554, über die digitale operationale Resilienz im Finanzsektor. Mit ihr werden die derzeit heterogenen und teilweise lückenhaften oder sich überschneidenden Anforderungen zum Management von Risiken der Informations- und Kommunikationstechnologe (IKT) vereinheitlicht.

Kurz gesagt: IKT-Risiken sollen erkannt und Vorfälle bestmöglich vermieden werden. Wenn es trotz aller Vorsichtsmaßnahmen doch zu einem Vorfall kommt, soll dieser ohne nennenswerte Auswirkungen auf die Dienstleistungen des betroffenen Finanzinstituts behandelt werden können.

:quality(80)/p7i.vogel.de/wcms/29/46/2946927e37b7d4bf55027876acc7a6ec/0116617609.jpeg)

Neues eBook von Security-Insider

Neue Regulierung für Datenschutz und IT-Sicherheit

Was bedeutet das für die betroffenen Finanzinstitute?

Nahezu alle Finanzinstitute sind von DORA betroffen, mit Ausnahme von sehr kleinen Instituten und einigen Spezialfällen, wie beispielsweise Versicherungsvermittlern.

DORA legt großen Wert auf Angemessenheit und Verhältnismäßigkeit. Dies lässt einen gewissen Interpretationsspielraum dafür offen, wie DORA nun tatsächlich angewendet werden soll. Das sogenannte Proportionalitätsprinzip sieht vor, dass bei der Anwendung der DORA-Vorschriften Unterschiede zwischen Finanzunternehmen in Bezug auf deren Größe und Gesamtrisikoprofil berücksichtigt werden müssen.

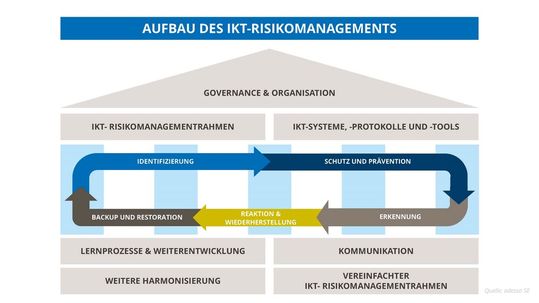

IKT-Risikomanagement

Der wesentliche Bestandteil der Verordnung sind die Anforderungen an das IKT-Risikomanagement. So wird ein umfassender IKT-Risikomanagementrahmen gefordert, der Teil des Gesamtrisikomanagementsystems eines Finanzunternehmens ist. Er soll es Finanzunternehmen ermöglichen, „IKT-Risiken schnell, effizient und umfassend anzugehen und ein hohes Niveau an digitaler operationaler Resilienz zu gewährleisten.“ (Art. 6 Abs. 1 DORA).

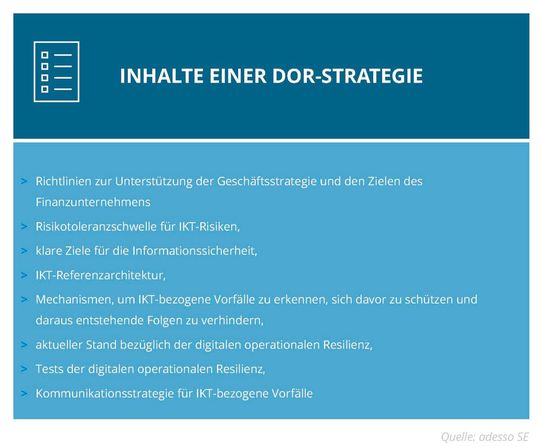

Die Geschäftsleitung ist verantwortlich für das Management der IKT-Risiken. Sie muss die Strategie für die digitale operationale Resilienz (DOR-Strategie) festlegen und ein angemessenes Budget dafür einplanen.

Das erforderliche Know-how muss bei allen beteiligten Akteuren immer auf dem neuesten Stand sein. Dies gilt auch für die Geschäftsleitung und geht mit nachweisbaren Schulungsverpflichtungen einher. Es muss außerdem eine unabhängige Risikokontrollfunktion eingerichtet werden. Das IKT-Risikomanagement wird durch DORA stärker akzentuiert und ist nicht der IT oder der Informationssicherheit untergeordnet. Die konkreten Anforderungen an das IKT-Risikomanagement orientieren sich an etablierten Best Practices und Standards. DORA ist aber standard- und technikneutral.

Wichtig ist, dass IKT-Systeme, -Protokolle und -Tools immer auf dem „neuesten Stand“ und mit „ausreichenden Kapazitäten ausgestattet“ sind (Art. 7 DORA). Der thematische Fokus liegt auf der Sicherheit von Netzwerk- und Informationssystemen. DORA verwendet hierfür die Begriffe

- „IKT-Asset“, eine Software oder Hardware in den Netzwerk- und Informationssystemen der Finanzunternehmen, und

- „Informationsasset“, eine Sammlung materieller oder immaterieller Informationen, die geschützt werden sollen. Schutzziele sind die bekannten Aspekte Verfügbarkeit, Authentizität, Integrität und Vertraulichkeit.

IKT-Vorfallsmanagement

Ein „IKT-bezogener Vorfall“ ist ein nicht geplantes Ereignis, das „die Sicherheit der Netzwerk- und Informationssysteme beeinträchtigt und nachteilige Auswirkungen auf die Verfügbarkeit, Authentizität, Integrität oder Vertraulichkeit von Daten oder auf die vom Finanzunternehmen erbrachten Dienstleistungen hat“ (Art. 3 Absatz 1 Nr. 8 DORA).

IKT-Vorfälle müssen behandelt und gemäß der in Artikel 18 DORA genannten Kriterien klassifiziert und im Falle von schwerwiegenden Vorfällen an die zuständige Aufsichtsbehörde gemeldet werden. Kriterien sind unter anderem die Anzahl der betroffenen Kunden oder Transaktionen, Dauer des Vorfalls, geografische Ausbreitung, Verfügbarkeits-, Authentizitäts-, Integritäts- oder Vertraulichkeitsverluste von Daten und die wirtschaftlichen Auswirkungen des Vorfalls. Der Klassifikationsprozess wird in einem eigenen RTS „Kriterien für die Klassifizierung von IKT-bezogenen Vorfällen“ detailliert dargestellt.

:quality(80)/p7i.vogel.de/wcms/43/cb/43cbd645d18188001e2e5aae06174092/0117056698.jpeg)

Regulierungsvorhaben der EU

Erheblicher Umsetzungsaufwand durch neue Unternehmensregeln der EU

Testen der digitalen operationalen Resilienz

DORA verpflichtet alle Finanzunternehmen dazu, ein risikobasiertes, nach proportionalen Aspekten ausgerichtetes Testprogramm für ihre IKT zu erstellen und durchzuführen, beispielsweise die Analyse von Open-Source-Software oder die Prüfung der Netzsicherheit. Darüber hinaus sind szenariobasierte Tests, Kompatibilitätstests oder Penetrationstests Teil des Testprogramms.

Wichtige Finanzunternehmen und wesentliche Dienstleister werden dazu verpflichtet, bedrohungsorientierte Penetrationstests (Threat Led Penetration Tests – TLPT) durchzuführen. Diese Tests lehnen sich an das europäische Rahmenwerk TIBER-EU an und werden in einem RTS zum „Threat Led Penetration Testing“ weiter spezifiziert.

IKT-Drittparteirisiko

Finanzunternehmen lagern viele IKT-Aufgaben an Dienstleister aus. Um operationale Resilienz zu gewährleisten, ist es wichtig, die komplette Dienstleistungskette und das damit einhergehende Risko über den gesamten Lebenszyklus zu betrachten. Vor Vertragsabschluss muss eine Risikoanalyse durchgeführt, die Eignung des Dienstleisters und die Abhängigkeit zu diesem bewertet und gegebenenfalls eine Ausstiegsstrategie festgelegt werden.

Herausfordernd für Finanzunternehmen und IKT-Dienstleister wird die Erfüllung von definierten Mindestvertragsinhalten, die neben umfangreichen Prüf- und Auditrechten auch Verpflichtungen beinhalten, bei relevanten IKT-Vorfällen kostenfreie Unterstützung zu leisten. Finanzunternehmen müssen also alle IKT-Verträge prüfen und fristgemäß anpassen.

Alle IKT-Vertragsbeziehungen werden in einem Informationsregister dokumentiert, sodass die Aufsicht kritische IKT-Drittdienstleister zum Beispiel aufgrund von Oligopolen bestimmen kann.

Überwachungsrahmen für kritische IKT-Drittdienstleister

Einige IKT-Dienstleister werden von den Aufsichtsbehörden als „Kritische IKT-Drittdienstleister“ definiert und unterstehen deren Überwachung. Bei der Einstufung wird berücksichtigt, wie stark kritische oder wichtige Funktionen der Finanzunternehmen vom IKT-Drittdienstleister abhängen.

Die Überwachung erfolgt gemäß eines Bewertungsrahmens nach Artikel 33 Absatz 3 DORA und umfasst neben Governance-Regelungen und Risikomanagementprozessen insbesondere IKT-Anforderungen, um „die Sicherheit, Verfügbarkeit, Kontinuität, Skalierbarkeit und Qualität der Dienste zu gewährleisten“.

Die federführende Überwachungsbehörde hat gegenüber dem kritischen IKT-Drittdienstleister Informations-, Kontroll- und Prüfrechte. Sie kann auch hohe Zwangsgelder verhängen und von Finanzunternehmen die Aussetzung oder Kündigung von Diensten verlangen. Die verhängten Zwangsgelder und Sanktionen werden außerdem veröffentlicht – eine von der BaFin bereits bekannte Praxis.

Vereinbarungen über den Austausch von Informationen sowie Cyberkrisen- und Notfallübungen

DORA ermöglicht, dass Finanzinstitutionen ihre Erkenntnisse über Cybergefahren miteinander teilen und bei Notfallübungen zusammenarbeiten. Von einem Austausch zu Bedrohungen, Schwachstellen und zu Vorgehensweisen von Angreifern sollen alle Beteiligten profitieren und ihre eigene Resilienz optimieren können. Die BaFin hat die Absicht, ein zentraler Inputgeber für diesen Austausch zu sein, da sie aktuelle und detaillierte Informationen, beispielsweise über bestehende Bedrohungen und Störungen, aufgrund der Meldeverpflichtungen über IKT-Vorfälle bereitstellen kann.

Fazit

Keine Frage: Die Erfüllung aller DORA-Anforderungen wird aufwendig sein. Doch einige Finanzunternehmen sind bereits stark reguliert und somit in einer guten Ausgangslage. DORA enthält aber auch zahlreiche neue Anforderungen. Es gibt also für alle betroffenen Unternehmen viel zu tun und dafür bleibt nicht mehr viel Zeit.

Über den Autor: Tobias Dieter ist Experte für Regulatorik und Security-Awareness bei adesso. Er berät seine Kunden seit vielen Jahren in den Themenbereichen KRITIS und xAIT. Zudem bildet er IT-Sicherheitsbeauftragte aus und freut sich immer aufs Neue, wenn er Menschen für Informationssicherheit sensibilisieren und begeistern kann.

(ID:49998206)

:quality(80)/p7i.vogel.de/wcms/d7/ca/d7ca53fb63877b71ed8f40be734754ca/0117973730.jpeg)

:quality(80)/p7i.vogel.de/wcms/35/f4/35f444940b03b06ae67f7e5591631792/0115165737.jpeg)

:quality(80)/p7i.vogel.de/wcms/3a/f1/3af1c9fdf1a925e4b2f55f3fa725f66e/0115165714.jpeg)

:quality(80)/p7i.vogel.de/wcms/2c/22/2c221d3bce3e8749e3411de268f159a3/0118122426.jpeg)

:quality(80)/p7i.vogel.de/wcms/2b/20/2b20096e85a564972a1ec0b58d7b7243/0118113795.jpeg)

:quality(80)/p7i.vogel.de/wcms/b8/f1/b8f10a0248bc4f7be8ccef10a3a146c0/0118113768.jpeg)

:quality(80)/p7i.vogel.de/wcms/69/d2/69d2de7f33a97a27055845e9d7dcb799/0117525077.jpeg)

:quality(80)/p7i.vogel.de/wcms/43/46/4346dc396e249b316c29b7dab6c5ba7c/0118038905.jpeg)

:quality(80)/p7i.vogel.de/wcms/5d/92/5d923b1250ffeeda6d93887bbef003e7/0117906448.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/7a/f17a79abfbf000f5ad34bfc92686aa4d/0117931419.jpeg)

:quality(80)/p7i.vogel.de/wcms/85/b2/85b2d933e941860b1db2fddf8b3f6a6c/0118005341.jpeg)

:quality(80)/p7i.vogel.de/wcms/2d/e7/2de78df0c7703fca038339b45210eaa0/0118053665.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/e8/3de8c2c1c4d80064d3d8c86ff50e83a8/0118035467.jpeg)

:quality(80)/p7i.vogel.de/wcms/fd/31/fd317aa6c5aa0f0eeb400110d1de5249/0117787015.jpeg)

:quality(80)/p7i.vogel.de/wcms/4c/04/4c04eddbad878ef9eb3ef187a961d82c/0117769262.jpeg)

:quality(80)/p7i.vogel.de/wcms/73/02/73029382ea8aaa6cfd9fd377bfe39dc8/0118117985.jpeg)

:quality(80)/p7i.vogel.de/wcms/08/33/083390607348b238f231a5a5099e3527/0118037449.jpeg)

:quality(80)/p7i.vogel.de/wcms/ad/50/ad5047d54802f097069c426fec52a7c5/0116955909.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/a6/3da608aeebe82e525855b876087b22bd/0116955923.jpeg)

:quality(80)/p7i.vogel.de/wcms/44/66/446693e667237b7ae6352a9d7dc55d6e/0116955905.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/64/37/6437ab67aaef3/ftapi-icon--1c9045.png)

:fill(fff,0)/p7i.vogel.de/companies/64/05/6405f91ad489a/logo-pathlock.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/60/a2/60a27b8f295c3/txone-logos-rgb-rgb.png)

:quality(80)/p7i.vogel.de/wcms/65/23/6523a9c3297be435577880eaf0ee43e4/0112115110.jpeg)

:quality(80)/p7i.vogel.de/wcms/e8/c4/e8c407172baa5ec1d481ba19798a1558/0112706442.jpeg)