【為什麼我們要挑選這則新聞】新冠肺炎也有「電腦病毒」的版本!新冠肺炎是近期大家關注,網路討論熱度高的主題,因此有駭客以新冠肺炎為媒介,傳送暗藏木馬程式的新冠肺炎防疫資訊,吸引大家點選,達到傳播的目的。

「資安」的防疫該如何做?以色列資安公司 Check Point 提了一些建議給大家參考。(責任編輯:郭家宏)

全球網路安全解決方案領導廠商 Check Point® Software Technologies 威脅情報部門 Check Point Research 於最新發佈的《2020 年 1 月全球威脅指數》報告中指出,當全球全力試圖控制新型冠狀病毒肺炎疫情,努力遏止並防範病毒進一步傳播時,駭客卻利用大眾對疫情的關注來進行惡意活動,在全球發起多個與新型冠狀病毒相關的垃圾郵件攻擊行動。

新冠肺炎疫情資訊可能暗藏木馬程式

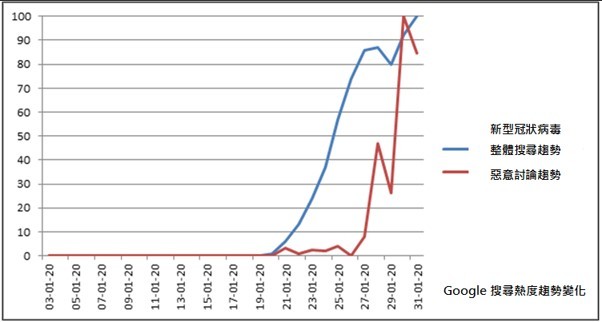

病毒可透過飛沫、肢體接觸甚至空氣等多種形式傳播;惡意軟體與病毒的相似之處,在於兩者都會尋找不同的載體進行滲透。隨著新型冠狀病毒的威脅引發全球高度關注,網路犯罪者便利用病毒為主題進行惡意活動。由下方 Google 搜尋趨勢比較圖可見,近期對於新型冠狀病毒的搜尋度極高,而相關的惡意討論也大幅提升。

2020 年 1 月和 2 月,以新型冠狀病毒為主題且規模最大的攻擊活動襲擊了日本,犯罪者偽裝成一家日本身心障礙福利服務業者發送電子郵件,並在附件中傳播 Emotet 惡意軟體。這些電子郵件看似在分享幾個日本城市的新型冠狀病毒感染情況,引誘受害者打開文件獲得更多資訊。如果受害者打開文件,Emotet 就會被下載到受害者的電腦上。

Emotet 是一種能夠自我傳播的先進模組化木馬程式,最初是一種銀行木馬,近期被做為其他惡意軟體或惡意攻擊的傳播途徑。它可以使用多種方法和逃脫技術來確保持久性並逃避檢測。此外,它還可以透過含有惡意附件或連結的網路釣魚垃圾郵件進行傳播。

大量新網站以「新冠肺炎」為名註冊網域,提供詐騙資訊

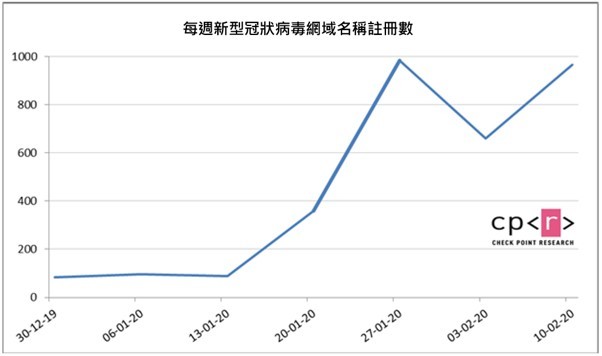

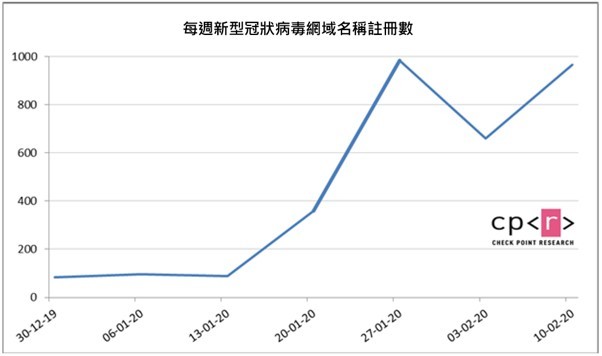

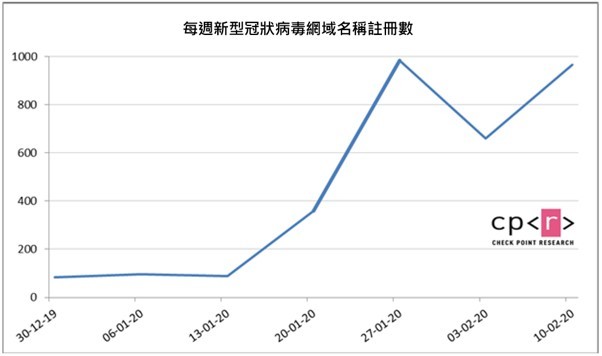

自新型冠狀病毒爆發以來,除了電子郵件惡意活動外,Check Point 還發現大量新網站註冊了與該病毒相關的網域名稱,下圖即顯示了自去年(2019)底至今年 2 月中每週新型冠狀病毒網域名稱註冊數量:

其中,有多個網域名稱可能被用於網路釣魚。這些網站會利用新型冠狀病毒相關討論引誘受害者進入,還有一些詐騙網站聲稱會出售口罩、疫苗和居家病毒檢測試劑。目前 Check Point 已發現並防止網路使用者進入多個與惡意活動有關的網站。

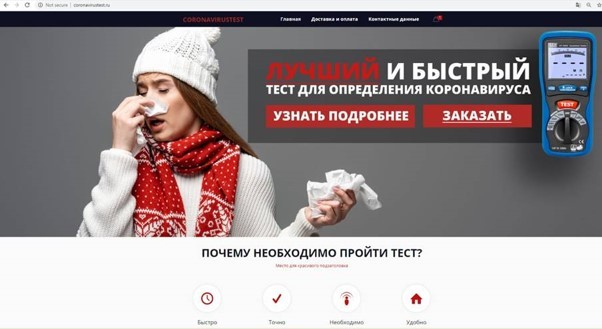

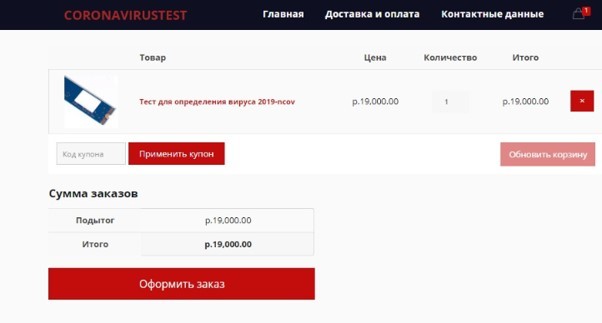

以 vaccinecovid-19.com 為例(見下圖),此網站創立於 2020 年 2 月 11 日,註冊地點為俄羅斯,網站內宣稱將「以 19,000 盧布(約 300 美金,9000 新台幣)的特別價格出售最佳、最快的新型冠狀病毒檢測試劑」。

此外,該網站還提供有關新型冠狀病毒傳染的新聞和疫情地圖,但仔細觀察就會發現網站設計得很不專業,還留有像是「置入精美副標題」(以英文字樣呈現)等網頁操作說明和指示。

防範建議:不要點電郵的促銷連結,應從搜尋結果中點選

那麼該如何避免落入這些釣魚陷阱呢?為確保網路行為的安全性,Check Point 建議:

1. 確定商品網站的來源是否安全。不要點開電子郵件中的促銷連結,直接從網路上搜尋相關商店,並從搜尋結果中點選商店連結。

2. 慎防「特價」優惠。比如新 iPhone 打兩折或「只要 150 美金即可獲得新型冠狀病毒獨家療法」等通常是不可信任的。

3. 留意相似的網域名稱、電子郵件或網站中的拼寫錯誤以及不熟悉的電子郵件寄件者。

4. 建立端到端的整體網路架構,保護企業免受零時差攻擊。

(本文訊息由 Check Point 提供,內文與標題經 TechOrange 修訂後刊登。新聞稿 / 產品訊息提供,可寄至:[email protected],經編輯檯審核並評估合宜性後再行刊登。本文提供合作夥伴轉載。)

更多資安相關資訊

勤業眾信:遠距工作增加資安風險,四大關鍵教你如何安心 Work From Home!

以色列資安研究:駭客能使用光通道,從螢幕的亮度變化竊取使用者資料

資安業者揭露 TikTok 漏洞:攻擊者能透過惡意連結,操縱使用者帳戶並公開私人影片