Un ataque de suplantación de identidad es una situación en la que una persona o un programa falsifica con éxito su identidad y asume la de otra, para obtener acceso a información sensible y clasificada.

Los ataques de suplantación de identidad se producen a través de una serie de canales de comunicación como llamadas telefónicas, mensajes de texto, correos electrónicos, sitios web, direcciones IP y servidores. Y los ataques de suplantación más técnicos implican a servidores DNS (Sistema de Nombres de Dominio), direcciones IP y el Protocolo de Resolución de Direcciones (ARP).

El principal motivo de los ataques de suplantación de identidad es recopilar datos del usuario para utilizarlos en otros ataques, robar información personal o de la empresa, obtener acceso no autorizado a su red, engañarle para que facilite información financiera o propagar malware a su dispositivo a través de archivos adjuntos y enlaces infectados.

Siga leyendo para saber cómo funciona la suplantación de identidad, por qué los piratas informáticos utilizan hoy en día los ataques de suplantación de identidad, los métodos más comunes de los ataques de suplantación de identidad y las mejores formas de prevenir los ataques de suplantación de identidad.

¿Cómo funciona la suplantación de identidad?

La suplantación de identidad se produce cuando los ciberdelincuentes engañan a los usuarios haciéndoles creer que son una persona o una organización que conocen y en la que pueden confiar.

Para que los ataques de suplantación de identidad tengan éxito, los ciberdelincuentes combinan la propia suplantación con tácticas de ingeniería social. Las tácticas de ingeniería social son técnicas empleadas por los ciberdelincuentes para engañarnos y hacernos entregar información personal, hacer clic en enlaces falsos o abrir archivos adjuntos falsos.

En los ataques de suplantación de identidad, los hackers hacen peticiones que están dentro del nivel de comodidad de la víctima objetivo para que no sospeche. Además, suelen indicar que el tiempo disponible es limitado y que debe actuar ya.

Por ejemplo, puede que no se alarme si un correo electrónico de un colega le pide que haga clic en un enlace para echar un vistazo a un nuevo producto que se vende con descuento. Pero a veces la solicitud es más personal, como la petición de que facilite los datos de su cuenta bancaria, el número de su tarjeta de crédito o su número de la seguridad social.

¿Cómo utilizan hoy en día los piratas informáticos los ataques de suplantación de identidad?

Existe una gran variedad de técnicas de suplantación de identidad que los ciberdelincuentes utilizan para conseguirlo. Los siguientes son algunos de los métodos más frecuentes:

#1. Suplantación del identificador de llamadas

Su identificador de llamadas suele mostrar información como el número y el nombre de la persona que llama con cada llamada. Sin embargo, existen técnicas, especialmente en las redes de voz sobre IP (VoIP) que permiten a los piratas informáticos modificar la información del identificador de llamadas para presentar nombres y números falsos. La llamada puede parecer que procede de alguien que conoce, como un colega, alguien de su lista de contactos, una empresa o una marca en la que confía, en un intento de persuadirle para que descuelgue el teléfono.

Cuando contesta, los ciberdelincuentes utilizan tácticas de ingeniería social para mantenerle al teléfono y poder engañarle para que actúe.

En 2009, una vengativa mujer de Brooklyn, Kisha Jones, suplantó la consulta médica de la amante embarazada de su marido, Monic Hunter.

Kisha utilizó un software que le permitió adoptar el identificador de llamadas del médico y disfrazar su voz. También obtuvo una receta falsificada y después llamó a Hunter y se hizo pasar por la ayudante de su médico para conseguir que tomara Cytotec -un fármaco inductor del parto- provocándole un parto prematuro.

Kisha fue condenada a dos años de prisión.

#2. Falsificación de correos electrónicos

Consiste en falsificar el encabezamiento de un mensaje de correo electrónico (el campo «De») con la esperanza de engañar al destinatario haciéndole creer que el mensaje procede de algún lugar o de alguien que conoce o en quien confía. La su plantación de identidad por correo electrónico se aprovecha de la confianza e ingenuidad del usuario con el fin de engañarle para que abra archivos adjuntos con malware, haga clic en enlaces falsos, envíe datos confidenciales e incluso transfiera fondos corporativos.

En abril de 2015, un ejecutivo de Mattel, el fabricante de las muñecas Barbie, fue engañado para que transfiriera 3 millones de dólares a una cuenta en China tras recibir un correo electrónico falso. El correo electrónico parecía haber sido enviado por el consejero delegado, Christopher Sinclair (que había asumido oficialmente el cargo sólo ese mes), solicitando un nuevo pago a un proveedor en China. Horas más tarde, el ejecutivo estafado mencionó el pago a Sinclair, pero éste negó haber hecho tal solicitud.

#3. Suplantación de sitios web

La suplantación de sitios web consiste en diseñar sitios web falsos que se parezcan a un sitio web de confianza con la intención de engañar a los visitantes del sitio suplantado. El sitio web falsificado adopta normalmente el logotipo, el tipo de letra y los colores legítimos del sitio web legítimo de destino, y a veces tiene una URL similar para que parezca realista.

Los ciberdelincuentes utilizan sitios web falsos para robar información de tarjetas de crédito, capturar su nombre de usuario y contraseña (suplantación de inicio de sesión) o introducir malware en su dispositivo.

#4. Suplantación de IP

Consiste en la creación de paquetes IP con una dirección IP de origen modificada para ocultar la identidad del remitente o suplantar la identidad de un sistema informático.

En pocas palabras, los ordenadores conectados en red y otros dispositivos se comunican enviando y recibiendo paquetes IP. Cada paquete IP tiene una cabecera que contiene información de enrutamiento importante, incluidas la dirección IP de origen y la dirección IP de destino. En un ataque de suplantación de IP, el pirata informático modifica la dirección IP de origen en la cabecera del paquete para que el dispositivo receptor piense que el paquete procede de una fuente de confianza y lo acepte.

#5. Suplantación del servidor DNS

Un tipo de ciberataque en el que se utilizan registros DNS alterados para desviar el tráfico en línea al servidor del pirata informático en lugar del servidor real. Cuando usted teclea una dirección web en su navegador, el Sistema de Nombres de Dominio (DNS) encuentra rápidamente la dirección IP que coincide con el nombre de dominio que ha introducido y le redirige a ella. Los piratas informáticos han encontrado formas de comprometer este sistema y redirigir su tráfico a sitios web maliciosos.

El objetivo de la suplantación de servidores DNS es engañar a los usuarios para que introduzcan su información personal en lo que ellos creen que son sus cuentas, pero que en realidad son cuentas fraudulentas. A partir de ahí, los ciberdelincuentes están preparados para robar datos, realizar ataques de phishing o inyectar malware que les proporcione acceso a largo plazo al dispositivo de la víctima.

En marzo de 2006, los ciberdelincuentes lograron llevar a cabo un ataque de suplantación de DNS tras comprometer los servidores de un proveedor de servicios de Internet que alojaban los sitios web de tres bancos. Premier Bank, Wakulla Bank y Capital City Bank fueron algunos de los bancos afectados, todos ellos pequeños bancos regionales situados en Florida.

Los piratas informáticos crearon réplicas de sitios web bancarios legítimos y redirigieron el tráfico de los sitios web de los bancos a sus servidores falsos. Una vez en los sitios web falsificados, se pedía a los visitantes que introdujeran números de tarjetas de crédito, números PIN y otros tipos de información confidencial. Este ataque de suplantación de identidad funcionó incluso con usuarios que habían tecleado la URL correcta de los bancos afectados.

#6. Suplantación ARP

Un tipo de ciberataque que permite a los hackers interceptar la comunicación entre dispositivos. En un ataque de suplantación de ARP, los ciberdelincuentes envían mensajes falsificados del protocolo de resolución de direcciones (ARP) a través de una red de área local (LAN) con el fin de vincular su dirección MAC (control de acceso al medio) a una dirección IP de una máquina o servidor legítimos de una red. Como resultado, los piratas informáticos pueden recibir cualquier dato destinado a esa dirección IP. A partir de ahí, pueden manipular o modificar partes de los datos para que el destinatario no pueda verlas. Y algunos hackers detendrán los datos en tránsito, impidiendo así que lleguen al destinatario.

¿Cómo detectar la suplantación de identidad?

Según el tipo, puede ser muy fácil o extremadamente difícil detectar la suplantación de identidad.

Por ejemplo, la suplantación de identidad por correo electrónico es fácil de detectar. Puede comprobar la dirección de correo electrónico del remitente y, 9 de cada 10 veces, delatará el intento malicioso. Puede haber ligeros cambios en el nombre de dominio oficial, o puede indicar una versión mal escrita del nombre de la marca. Además, la extensión del dominio puede ser otra distinta de la que realmente controla la marca.

Por otro lado, la falsificación del identificador de llamadas es difícil de detectar sin descolgar el teléfono. En este caso, uno debe permanecer siempre alerta y evitar caer en sus manos. Estos malos actores pueden pedirle información personal identificable, como números de tarjeta de crédito, de documento nacional de identidad, etc. La salvación en este caso: aprenda a decir NO y cuelgue.

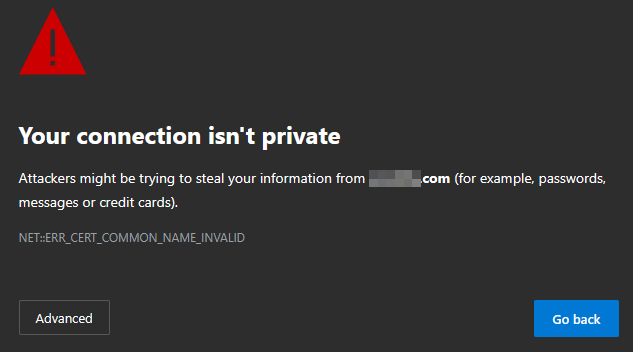

En caso de suplantación de sitios web, lo mejor es estar atento a cualquier advertencia del navegador como ésta:

La mayoría de los navegadores modernos (Edge, Chrome, Firefox, etc.) le avisarán en caso de que detecten algo inusual. Además de esto, el usuario debe asegurarse de que aparezca un candado en la barra de URL, comprobar la correcta ortografía de la URL y estar atento a cualquier discrepancia en el diseño.

La cuestión es que el diseño web es difícil y lleva su tiempo. E independientemente de lo bueno que sea un mal actor, por lo general, no consiguen crear sus sitios web parodia a la perfección. Puede haber incoherencias como faltas de ortografía, repetición de palabras o cualquier cosa que indique una anomalía. Y no se limite a comprobar la página en la que ha aterrizado. En su lugar, haga clic en algunos enlaces y escanee el contenido para detectar el trabajo deficiente. Además, lo mejor es dirigirse a la búsqueda de Google o Bing y ver si la misma URL aparece en los resultados de búsqueda.

Sin embargo, las cosas no son tan sencillas para la suplantación de RAT. Para detectar el envenenamiento de ARP es necesario contar con los conocimientos necesarios para utilizar herramientas de escaneado de redes como ARP scan. También existen herramientas automatizadas como ManageEngine OpUtils que le alertan en caso de que la caché ARP esté comprometida.

Del mismo modo, la suplantación de IP es otra en la línea que no es posible precisar para un usuario final y de la que debe ocuparse la propia red. En resumen, las herramientas diseñadas para supervisar las cabeceras de los paquetes IP pueden comprobar si los paquetes de datos se parecen a la fuente prevista. Utilizan el filtrado de paquetes entrantes y salientes para permitir únicamente las fuentes catalogadas como seguras.

Del mismo modo, la suplantación de DNS es la forma más poderosa de engañar a un visitante de sitios web parodia. Y no hay nada que pueda hacer si el diseño del sitio web es perfecto. Aquí es donde usted introduce la URL correcta y aún así aterriza en destinos no deseados debido al posicionamiento en los servidores DNS o en su dispositivo local.

En consecuencia, no existe un método universal para comprobar si está siendo víctima de una suplantación de identidad. La mejor apuesta es practicar una buena higiene en Internet, como por ejemplo

- No visite sitios web maliciosos

- Respete las advertencias del navegador

- No abra nunca archivos adjuntos de correo electrónico sospechosos

- Utilice un antivirus premium con seguridad en Internet

- Respete sus instintos

- Cambie la contraseña por defecto de su router para evitar la alteración de los DNS

Las mejores formas de prevenir los ataques de suplantación de identidad

A continuación le indicamos algunas de las cosas que puede hacer para ser más proactivo a la hora de proteger su red y sus dispositivos de los ataques de suplantación de identidad.

#1. Utilice un antivirus

Unsoftwareantivirus instalado en sus dispositivos le protegerá de las amenazas de spoofing. El software antivirus analiza su ordenador en busca de archivos, programas y aplicaciones y los compara con los tipos de malware conocidos de su base de datos.

El antivirus también comprueba su ordenador en tiempo real en busca de actividades que puedan indicar la presencia de amenazas nuevas y desconocidas. Si identifica código en su base de datos que es idéntico o similar al malware conocido, lo pone en cuarentena o lo elimina.

#2. Instale un cortafuegos

La mayoría del software antivirus incluye un cortafuegos que protege su red manteniendo alejados a los intrusos no deseados. Un cortafuegos supervisa y filtra todo el tráfico que entra y sale de su ordenador o red. Si un correo electrónico, una dirección web o una dirección IP se marcan y se determina que son falsos, el cortafuegos impide que entren en la red o lleguen a su ordenador.

#3. Utilice 2FA para su inicio de sesión

Puede utilizar la autenticación de 2 factores como medida de protección adicional para evitar que personas no autorizadas accedan a sus cuentas en línea. la 2FA utiliza una combinación de dos métodos diferentes de autenticación, comúnmente algo que posee (su teléfono o tarjeta bancaria), algo que sabe (una contraseña o pin) o algo que tiene (huella dactilar, escáner de iris, patrón de voz o un token).

Si los piratas informáticos consiguen hacerse con su contraseña mediante un ataque de suplantación de identidad, seguirían estando obligados a utilizar un segundo método de autenticación antes de poder acceder a su cuenta. Podría ser su huella dactilar, a la que ellos no tienen acceso.

#4. Evite los correos electrónicos y las llamadas de fuentes no fiables

Verifique siempre la dirección del remitente del correo electrónico porque a veces las direcciones se falsifican cambiando una o dos letras. También debe estar atento a los correos electrónicos con:

- Mala ortografía porque a menudo indican que el remitente no es quien dice ser.

- Una estructura de frases o giros inusuales.

- Un tono urgente. Si el jefe le envía un correo electrónico solicitándole urgentemente que abone una factura en una cuenta nueva, compruebe inmediatamente el encabezamiento del mensaje. Podría tratarse de un correo falso.

Nunca responda a las llamadas de números desconocidos. Si recibe una llamada de alguien que dice representar a una empresa o a una organización gubernamental pidiéndole, por ejemplo, que pague un servicio, cuelgue y llame al número de teléfono que aparece en la página web de la empresa para verificar la autenticidad de la solicitud.

#5. Utilice un navegador seguro (o endurezca su navegador)

Utilice siempre un navegador seguro o considere la posibilidad de instalar complementos del navegador que aumenten la seguridad en línea. Un navegador seguro garantiza que las URL de su sitio web se envían desde HTTPS y no desde otros esquemas como HTTP, .exe, file: o ftp.

Busque siempre el símbolo del «candado» en el navegador. Un sitio seguro siempre tiene un candado dorado cerrado en la barra de URL. Y tenga cuidado con el tráfico de red inusualmente lento, los banners publicitarios inusuales, los cambios en el diseño del sitio web o cualquier diferencia cosmética en un sitio web que pueda indicar que se trata de un sitio falso que utiliza la suplantación de DNS.

#6. Utilice redes privadas virtuales (VPN)

Los servicios VPN le proporcionan un túnel cifrado para todo su tráfico en línea, así como acceso a servidores DNS privados que sólo aceptan solicitudes cifradas de extremo a extremo.

Al cifrar los datos antes de enviarlos y autenticarlos al recibirlos, una VPN crea protocolos de comunicación seguros. Como resultado, sus servidores serán mucho más resistentes contra la suplantación de DNS y las solicitudes no se interrumpirán.

Palabras finales 👩🏫

Cada vez dependemos más de Internet para nuestras tareas diarias, y eso aumenta la amenaza de ataques de suplantación de identidad. Mantenga a salvo su ordenador y sus teléfonos, aunque eso signifique gastarse unos dólares en adquirir un software antivirus con licencia. Un poco de cuidado extra puede protegernos de grandes pérdidas y arrepentimientos.