Casi todos los días se produce una violación de datos.

Algunas de las principales violaciones de datos son;

- JP Morgan Chase

- Banco de América

- HSBC

- TD Bank

- Target

- Vaso

- Home Depot

- MySpace

- eBay

- Adobe System Inc

- iMesh

Juniper Research sugiere que la ciberdelincuencia costará más de 5 billones de dólares a las empresas en 2024. Así que la demanda de expertos en informática forense también aumentará.

Las herramientas son el mejor amigo del administrador; utilizar la herramienta adecuada siempre le ayuda a mover las cosas más rápido y le hace más productivo. La investigación forense es siempre un reto, ya que puede reunir toda la información posible para las pruebas y el plan de mitigación.

Estas son algunas de las herramientas de investigación forense informática que necesitará. ¡La mayoría de ellas son gratuitas!

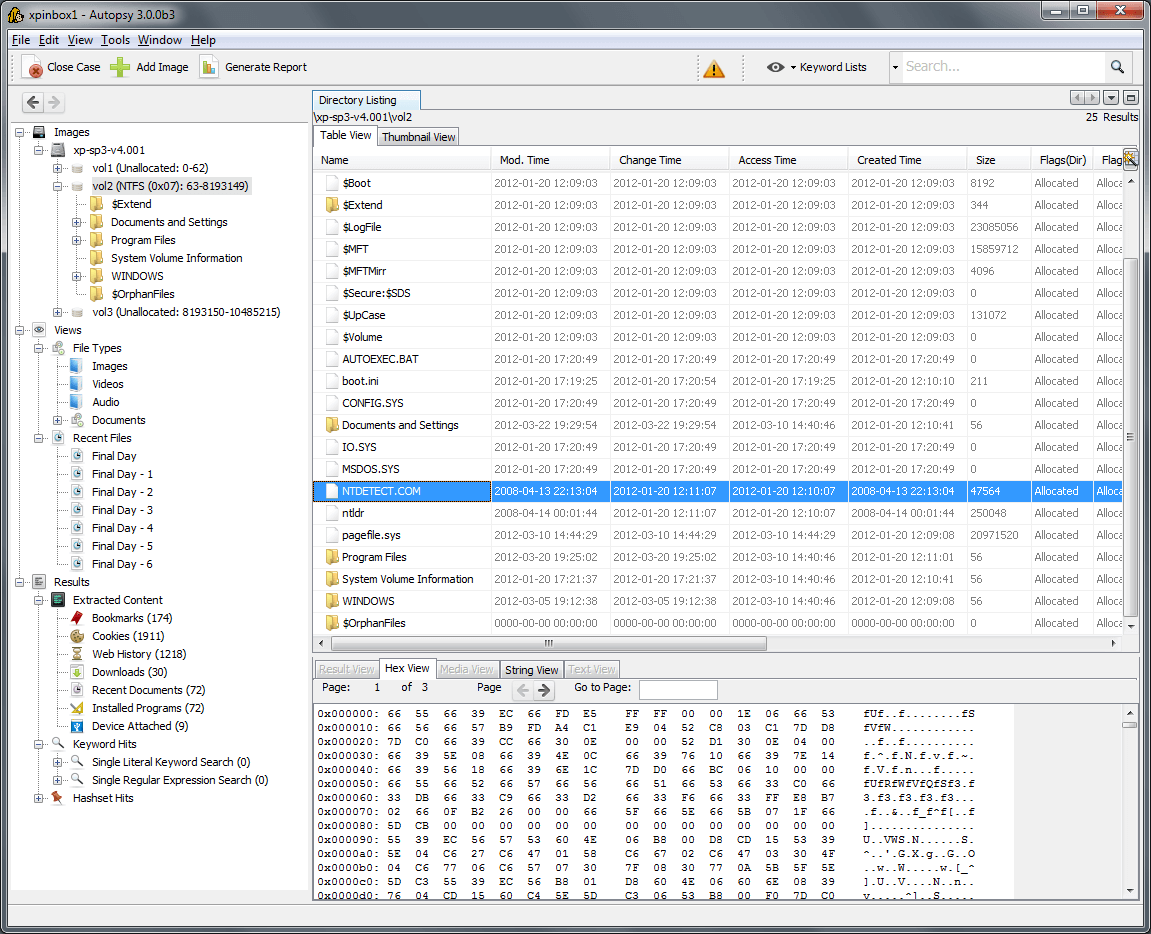

Autopsia

Autopsy es un programa forense digital de código abierto basado en GUI para analizar eficazmente discos duros y smartphones. Autospy es utilizado por miles de usuarios en todo el mundo para investigar lo ocurrido en el ordenador.

Es ampliamente utilizado por examinadores corporativos, militares para investigar, y algunas de las características son.

- Análisis de correo electrónico

- Detección del tipo de archivo

- Reproducción multimedia

- Análisis del registro

- Recuperación de fotos de la tarjeta de memoria

- Extraer información de geolocalización y de la cámara de archivos JPEG

- Extraer la actividad web de un navegador

- Mostrar los eventos del sistema en una interfaz gráfica

- Análisis de la línea de tiempo

- Extraer datos de Android: SMS, registros de llamadas, contactos, etc.

Dispone de amplios informes para generar en formato de archivo HTML, XLS.

Detector de discos encriptados

Encrypted Disk Det ector puede ser útil para comprobar las unidades físicas cifradas. Soporta volúmenes encriptados TrueCrypt, PGP, BitLocker, Safeboot.

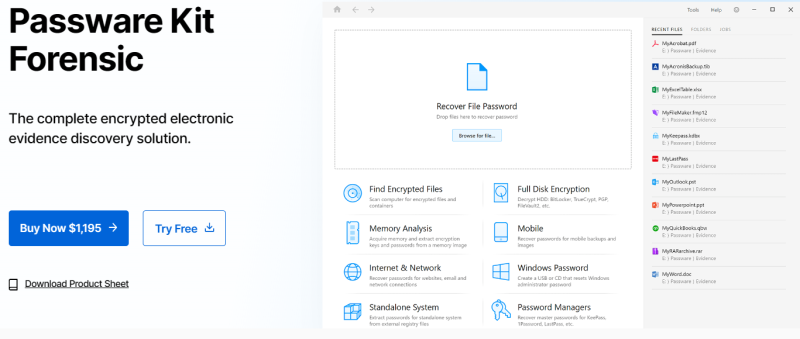

Kit Forense

Utilizado por las fuerzas de seguridad como el FBI, Europol, etc., Kit Forensic de Passware es una herramienta de primera para investigar asuntos serios.

Su recuperación de contraseñas funciona para más de 340 casos de uso, incluyendo MS Office, monederos Bitcoin, llaveros de Mac OS X, gestores de contraseñas de primera categoría, PDF, BitLocker, etc.

Una de las características más destacadas de Kit Forensic es su análisis de memoria en vivo que le ayuda a desenterrar claves de cifrado y contraseñas de una imagen de disco. Además, esto funciona para desgarrar el cifrado de disco completo desplegado por herramientas como BitLocker, TrueCrypt, disco DMG de Apple, LUKS(2), McAfee, etc.

Esta herramienta de investigación forense viene en varios sabores, desde Kit básico hasta Kit forense, en función de lo que necesite descifrar. Sin embargo, también puede descargar la versión gratuita de potencia limitada para hacerse una idea de una de las herramientas de investigación más potentes.

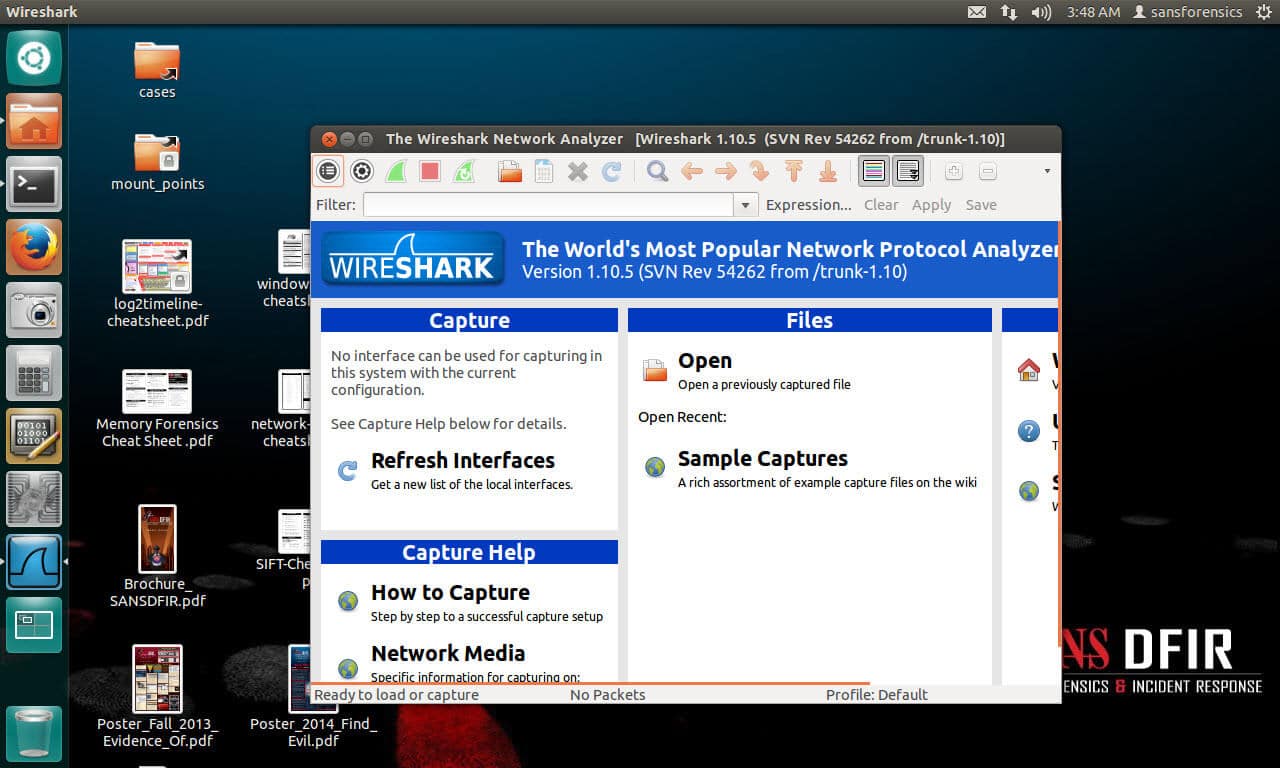

Wireshark

Wireshark es una herramienta de captura y análisis de redes para ver lo que ocurre en su red. Wireshark le resultará muy útil para investigar incidentes relacionados con la red.

Captura de RAM Magnet

Puede utilizar Magnet RAM capture para capturar la memoria física de un ordenador y analizar los artefactos de la memoria.

Es compatible con el sistema operativo Windows.

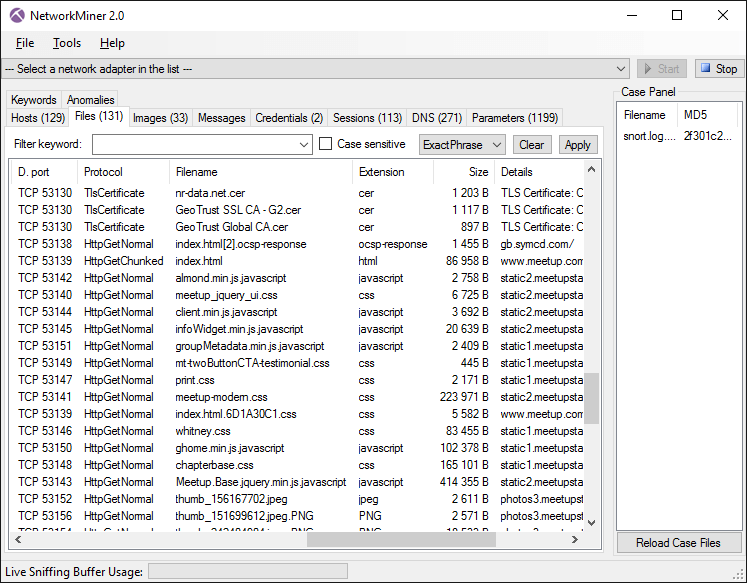

Network Miner

Un interesante analizador forense de red para Windows, Linux y MAC OS X para detectar el sistema operativo, el nombre de host, las sesiones y los puertos abiertos a través del rastreo de paquetes o mediante un archivo PCAP. Network Miner proporciona los artefactos extraídos en una interfaz de usuario intuitiva.

NMAP

NMAP (Network Mapper) es una de las herramientas de auditoría de redes y seguridad más populares. NMAP es compatible con la mayoría de los sistemas operativos, incluidos Windows, Linux, Solaris, Mac OS, HP-UX, etc. Es de código abierto, por lo que es gratuito.

Capturador de RAM

RAM Capturerde Belkasoft es una herramienta gratuita para volcar los datos de la memoria volátil de un ordenador. Es compatible con el sistema operativo Windows. Los volcados de memoria pueden contener contraseñas de volúmenes encriptados y credenciales de acceso a correos web y servicios de redes sociales.

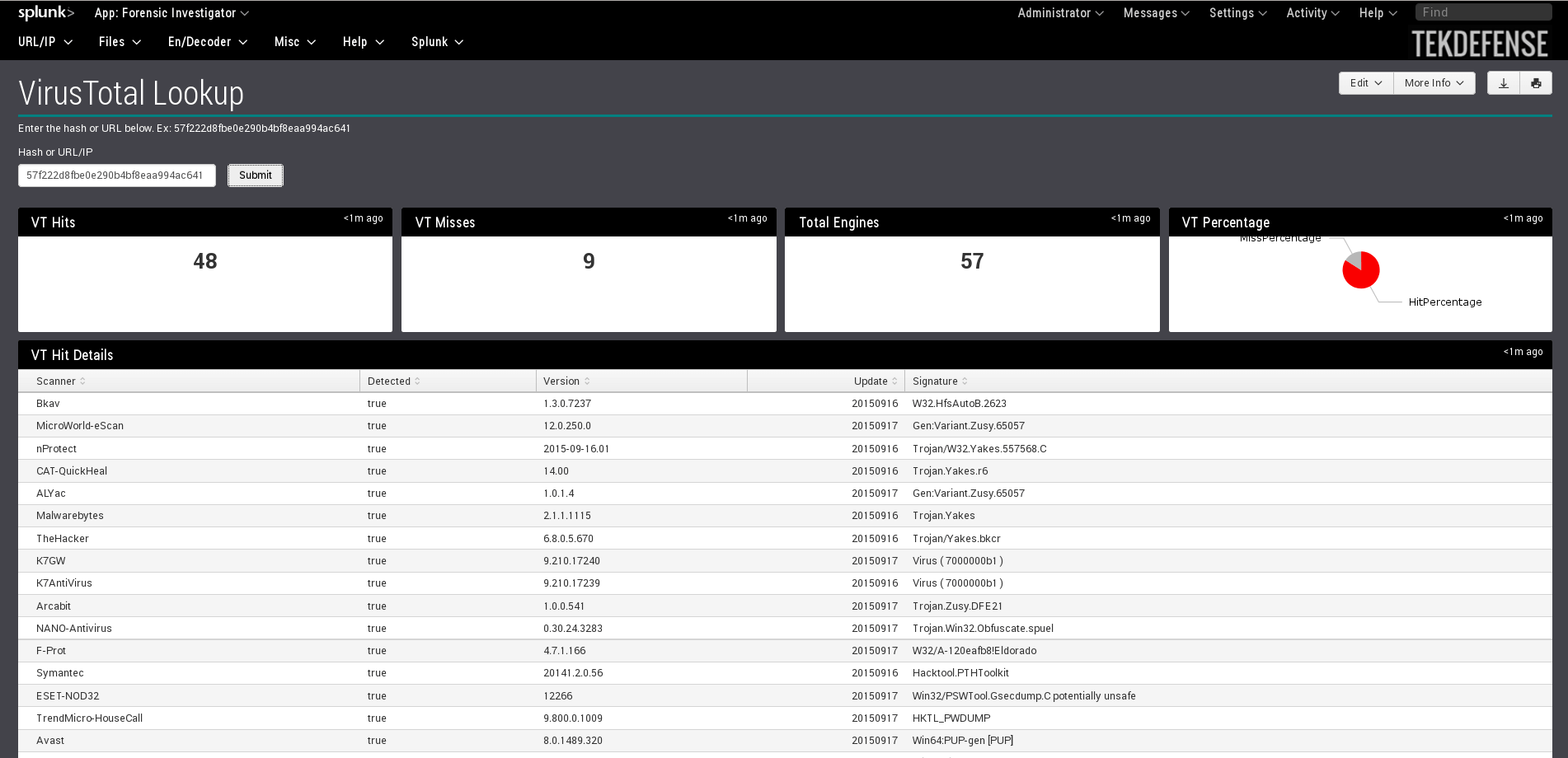

Investigador forense

Si utiliza Splunk, Forensic Investigator le resultará una herramienta muy útil. Es una aplicación de Splunk y tiene muchas herramientas combinadas.

- Búsqueda WHOIS/GeoIP

- Ping

- Escáner de puertos

- Capturador de banners

- Decodificador/parseador de URL

- Conversor XOR/HEX/Base64

- Visor SMB Share/NetBIOS

- Búsqueda total de virus

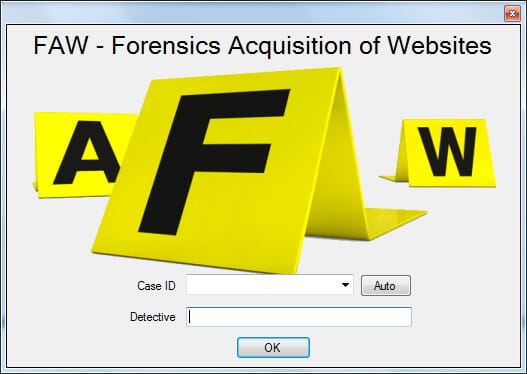

FAW

FAW (Adquisición Forense de Páginas Web) es para adquirir páginas web para la investigación forense, que tiene las siguientes características.

- Captura de la página completa o parcial

- Capturar todo tipo de imágenes

- Capturar el código fuente HTML de la página web

- Integrarse con Wireshark

HashMyFiles

HashMyFiles le ayudará a calcular los hashes MD5 y SHA1. Funciona en casi todos los sistemas operativos Windows más recientes.

Respuesta de Crowd

Response de Crowd Strike es una aplicación de Windows para recopilar información del sistema para la respuesta a incidentes y compromisos de seguridad. Puede ver los resultados en XML, CSV, TSV o HTML con la ayuda de CRConvert. Funciona en 32 o 64 bits de Windows XP superior.

Crowd Strike dispone de otras herramientas útiles para la investigación.

- Totrtilla – encamine anónimamente el tráfico TCP/IP y DNS a través de Tor.

- Escáner Shellshock – escanee su red en busca de la vulnerabilidad Shellshock.

- Heartbleed scanner – escanee su red en busca de la vulnerabilidad Heart Bleed de OpenSSL.

NFI Defraser

La herramienta forenseDefraser puede ayudarle a detectar archivos multimedia completos y parciales en los flujos de datos.

ExifTool

ExifTool le ayuda a leer, escribir y editar la metainformación de varios tipos de archivos. Puede leer EXIF, GPS, IPTC, XMP, JFIF, GeoTIFF, Photoshop IRB, FlashPix, etc.

Toolsley

Toolsley tiene más de diez herramientas útiles para la investigación.

- Verificador de firmas de archivos

- Identificador de archivos

- Hash y validar

- Inspector binario

- Codificar texto

- Generador de URI de datos

- Generador de contraseñas

SIFT

La estación de trabajoSIFT (SANS investigative forensic toolkit) está disponible gratuitamente en Ubuntu 14.04. SIFT es un conjunto de herramientas forenses necesarias y una de las plataformas de respuesta a incidentes de código abierto más populares.

Dumpzilla

Extraiga toda la información emocionante del navegador Firefox, Iceweasel y Seamonkey para analizarla con Dumpzilla.

Foxton dispone de dos apasionantes herramientas gratuitas.

- Capturador del historial del navegador – capture el historial del navegador web (chrome, firefox, IE & edge) en SO Windows.

- Visor del historial del navegador – extraiga y analice el historial de actividad en Internet de la mayoría de los navegadores modernos. Los resultados se muestran en el gráfico interactivo, y los datos históricos se pueden filtrar.

Kali Linux

KaliLinux es uno de los sistemas operativos más populares para pruebas de seguridad y penetración, pero también tiene capacidad forense. Dispone de más de 100 herramientas, por lo que seguro que encontrará una para su necesidad.

Paladin

PALADIN forensic suite – la suite forense Linux más famosa del mundo es una distro Linux modificada basada en Ubuntu disponible en 32 y 64 bits.

Paladin tiene más de 100 herramientas en 29 categorías, casi todo lo que necesita para investigar un incidente. Autospy está incluido en la última versión – Paladin 6.

Kit Sleuth

El S leuth Kit es una colección de herramientas de línea de comandos para investigar y analizar volúmenes y sistemas de archivos para encontrar las pruebas.

CAINE

CAINE(Computer Aided Investigate Environment) es una distro Linux que ofrece la plataforma forense completa que cuenta con más de 80 herramientas para que usted analice, investigue y cree un informe procesable.

Conclusión

Espero que las herramientas anteriores le ayuden a gestionar el incidente de ciberseguridad de forma más eficaz y a agilizar el proceso de investigación. Si es usted nuevo en la investigación forense, puede que le interese consultar este curso.