La cybersécurité est la question la plus préoccupante, car les cybermenaces et les cyberattaques sont de plus en plus nombreuses.

Les attaquants utilisent désormais des techniques plus sophistiquées pour cibler les systèmes. Les particuliers, les petites entreprises ou les grandes organisations sont tous touchés. Toutes ces entreprises, qu’elles soient ou non spécialisées dans les technologies de l’information, ont donc compris l’importance de la cybersécurité et se concentrent sur l’adoption de toutes les mesures possibles pour faire face aux cybermenaces.

Face aux cybermenaces et aux pirates informatiques, les organisations et leurs employés doivent prendre de l’avance pour y faire face. Comme nous aimons tout connecter à l’internet, cela augmente également les risques de vulnérabilités, de brèches et de failles.

L’époque où les mots de passe suffisaient à protéger le système et ses données est révolue. Nous voulons tous protéger nos données personnelles et professionnelles, et c’est pourquoi la cybersécurité est ce que vous devez savoir pour garantir la protection des données.

Commençons donc par définir le terme de cybersécurité….

Qu’est-ce que la cybersécurité ?

La cybersécurité est le processus et les techniques utilisés pour protéger les données sensibles, les systèmes informatiques, les réseaux et les applications logicielles contre les cyberattaques. Les cyberattaques sont une terminologie générale qui couvre un grand nombre de sujets, mais certains des plus populaires sont :

- L’altération des systèmes et des données qui y sont stockées

- L’exploitation des ressources

- L’accès non autorisé au système ciblé et l’accès à des informations sensibles

- Perturbation du fonctionnement normal de l’entreprise et de ses processus

- Utilisation d’attaques par ransomware pour crypter les données et extorquer de l’argent aux victimes

Les attaques deviennent de plus en plus innovantes et sophistiquées et peuvent perturber les systèmes de sécurité et de piratage. Il est donc très difficile pour les entreprises et les analystes de la sécurité de relever ce défi et de lutter contre ces attaques.

Pour comprendre la nécessité des mesures de cybersécurité et de leurs pratiques, examinons rapidement les types de menaces et d’attaques.

Ransomware

Unransomware est un logiciel de cryptage de fichiers qui utilise un algorithme de cryptage unique et robuste pour crypter les fichiers du système cible.

Les auteurs de la menace Ransomware génèrent une clé de décryptage unique pour chacune de leurs victimes et l’enregistrent sur un serveur distant. Ainsi, les utilisateurs ne peuvent accéder à leurs fichiers par aucune application.

Les auteurs du ransomware profitent de cette situation et demandent aux victimes une rançon considérable pour fournir le code de décryptage ou déchiffrer les données. Mais ces attaques ne garantissent pas la récupération des données, même après le paiement de la rançon.

Attaques de réseaux de zombies

Les réseaux de zombies étaient initialement conçus pour effectuer des tâches spécifiques au sein d’un groupe.

Il s’agit d’un réseau ou d’un groupe de dispositifs connectés au même réseau pour exécuter une tâche. Mais ils sont désormais utilisés par de mauvais acteurs et des pirates informatiques qui tentent d’accéder au réseau et d’y injecter des codes malveillants ou des logiciels malveillants afin d’en perturber le fonctionnement. Voici quelques-unes des attaques de botnet :

- Les attaques par déni de service distribué (DDoS)

- Diffusion de courriers électroniques non sollicités (spam)

- Vol de données confidentielles

Les attaques par botnets sont généralement menées contre des entreprises et des organisations à grande échelle en raison de leur accès massif aux données. Grâce à cette attaque, les pirates peuvent contrôler de nombreux appareils et les compromettre à des fins malveillantes.

Attaques d’ingénierie sociale

L’ingénierie sociale est désormais une tactique courante utilisée par les cybercriminels pour recueillir des informations sensibles sur les utilisateurs.

Il peut vous piéger en affichant des publicités attrayantes, des prix, des offres énormes et en vous demandant de fournir vos données personnelles et bancaires. Toutes les informations que vous saisissez sont clonées et utilisées à des fins de fraude financière, d’usurpation d’identité, etc.

Il convient de mentionner le virus ZEUS, actif depuis 2007, qui est utilisé comme méthode d’attaque par ingénierie sociale pour voler les coordonnées bancaires des victimes. Outre les pertes financières, les attaques d’ingénierie sociale peuvent télécharger d’autres menaces destructrices pour le système concerné.

Détournement de crypto-monnaie

Le détournement de crypto-monnaies est une nouveauté dans le cybermonde.

Les cybercriminels sont de plus en plus nombreux à s’intéresser à la monnaie numérique et au minage. Ils ont trouvé leur intérêt maléfique dans le minage de crypto-monnaies, qui implique des calculs complexes pour miner des devises virtuelles comme le Bitcoin, l’Ethereum, le Monero, le Litecoin, etc.

Les investisseurs et les traders de crypto-monnaies sont les cibles faciles de cette attaque.

Le détournement de crypto-monnaie est également connu sous le nom de « Cryptojacking ». Il s’agit d’un programme conçu pour injecter silencieusement des codes de minage dans le système. Ainsi, le pirate utilise silencieusement le CPU, le GPU et les ressources énergétiques du système attaqué pour extraire des crypto-monnaies.

Cette technique est notamment utilisée pour miner des pièces de monnaie Monero. Le minage étant un processus complexe, il consomme la plupart des ressources de l’unité centrale, ce qui a un impact sur les performances du système. En outre, le minage est effectué à vos frais, de sorte que la victime peut recevoir une facture d’électricité et d’Internet très élevée.

Il réduit également la durée de vie de l’appareil concerné.

Hameçonnage

L’hameçonnage est une action frauduleuse consistant à envoyer des courriers électroniques non sollicités en se faisant passer pour une source légitime.

Ces courriels ont un objet fort avec des pièces jointes telles qu’une facture, des offres d’emploi, des offres importantes de services d’expédition réputés, ou tout autre courrier important émanant de hauts responsables de l’entreprise.

Les attaques de phishing sont les cyberattaques les plus courantes qui visent à voler des données sensibles telles que les identifiants de connexion, les numéros de carte de crédit, les informations sur les comptes bancaires, etc. Pour éviter cela, vous devez en savoir plus sur les campagnes de phishing et les mesures préventives à prendre. Vous pouvez également utiliser des technologies de filtrage des courriels pour éviter cette attaque.

Parallèlement, 2019 recherchera le potentiel des attaques biométriques, des attaques de l’IA et des attaques de l’IoT. De nombreuses entreprises et organisations sont témoins de cyberattaques à grande échelle, et rien ne les arrête. Malgré les analyses et les mises à jour constantes de la sécurité, la montée des cybermenaces est constante. Ainsi, il vaut la peine de vous éduquer sur les bases de la cybersécurité et ses mises en œuvre.

Le concept clé de la cybersécurité ?

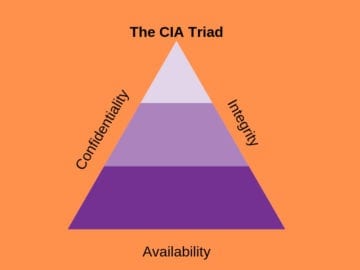

La cybersécurité est un terme très large qui repose sur trois concepts fondamentaux connus sous le nom de« Triade de la CIA« .

Il s’agit de la confidentialité, de l’intégrité et de la disponibilité. Ce modèle est conçu pour guider l’organisation dans ses politiques de cybersécurité dans le domaine de la sécurité de l’information.

Confidentialité

Elle définit les règles qui limitent l’accès aux informations. La confidentialité prend en charge les mesures visant à empêcher les cyberattaquants et les pirates informatiques d’accéder aux informations sensibles.

Dans une organisation, les personnes sont autorisées ou non à accéder aux informations en fonction de leur catégorie, en autorisant les personnes compétentes dans un service. Ils reçoivent également une formation adéquate sur le partage des informations et la sécurisation de leurs comptes à l’aide de mots de passe robustes.

Ils peuvent modifier la manière dont les données sont traitées au sein d’une organisation afin de garantir leur protection. Il existe plusieurs moyens de garantir la confidentialité, comme l’authentification à deux facteurs, le cryptage des données, la classification des données, la vérification biométrique et les jetons de sécurité.

L’intégrité

Elle garantit que les données sont cohérentes, exactes et dignes de confiance pendant toute leur durée de vie. Cela signifie que les données en transit ne doivent pas être modifiées, altérées, supprimées ou faire l’objet d’un accès illégal.

Des mesures appropriées doivent être prises au sein d’une organisation pour garantir leur sécurité. Les autorisations de fichiers et le contrôle d’accès des utilisateurs sont les mesures qui permettent de contrôler la violation des données. En outre, des outils et des technologies doivent être mis en œuvre pour détecter toute modification ou violation des données. Diverses organisations utilisent une somme de contrôle et même une somme de contrôle cryptographique pour vérifier l’intégrité des données.

Pour faire face à la perte ou à la suppression accidentelle de données, voire à des cyberattaques, des sauvegardes régulières doivent être effectuées. Les sauvegardes en nuage sont aujourd’hui la solution la plus fiable à cet égard.

Disponibilité

La disponibilité de tous les composants nécessaires, tels que le matériel, les logiciels, les réseaux, les dispositifs et les équipements de sécurité, doit être maintenue et mise à jour. Cela garantira le bon fonctionnement et l’accès aux données sans aucune interruption. Il faut également assurer une communication constante entre les composants en fournissant une largeur de bande suffisante.

Cela implique également d’opter pour des équipements de sécurité supplémentaires en cas de catastrophe ou de goulot d’étranglement. Des équipements tels que des pare-feu, des plans de reprise après sinistre, des serveurs proxy et une solution de sauvegarde appropriée devraient permettre de faire face aux attaques par déni de service.

Pour une approche réussie, il faut passer par de multiples couches de sécurité afin de garantir la protection de chaque élément constitutif de la cybersécurité. Cela concerne en particulier les ordinateurs, les systèmes matériels, les réseaux, les programmes logiciels et les données partagées.

Conclusion

Dans une organisation, pour mettre en œuvre une approche efficace de la cybersécurité, les personnes, les processus, les ordinateurs, les réseaux et la technologie d’une organisation, qu’elle soit grande ou petite, doivent être également responsables. Si tous les éléments se complètent, il est tout à fait possible de faire face aux menaces et aux attaques cybernétiques.

Si vous êtes curieux d’en savoir plus, consultez ce cours complet sur la cybersécurité.