目录

一、为什么要使用 SSL 证书?

HTTP协议无法加密数据,数据传输可能产生泄露、篡改或钓鱼攻击等问题,而启用HTTPS后,可帮助Web服务器和网站间建立可信的HTTPS协议加密链接,为网站安全加锁,保证数据安全传输。

二、Nginx实现自签名SSL证书生成与配置

2.1名词介绍

①key 私钥 = 明文--自己生成(genrsa )

②csr 公钥 = 由私钥生成

③crt 证书 = 公钥 + 签名(自签名或者由CA签名)

④证书:server.crt文件就是证书

⑤签名:使用私钥key与公钥csr进行证书server.crt生成的过程称为签名

2.2生成私钥

cd ~

#回到root用户的家目录下

openssl genrsa -des3 -out server.key 1024

#使用ssl生成私钥名为 server.key

2.3生成公钥

openssl req -new -key server.key -out server.csr

#基于创建的server.key私钥创建server.csr公钥

openssl req -text -in server.csr -noout

#查看私钥加密的内容

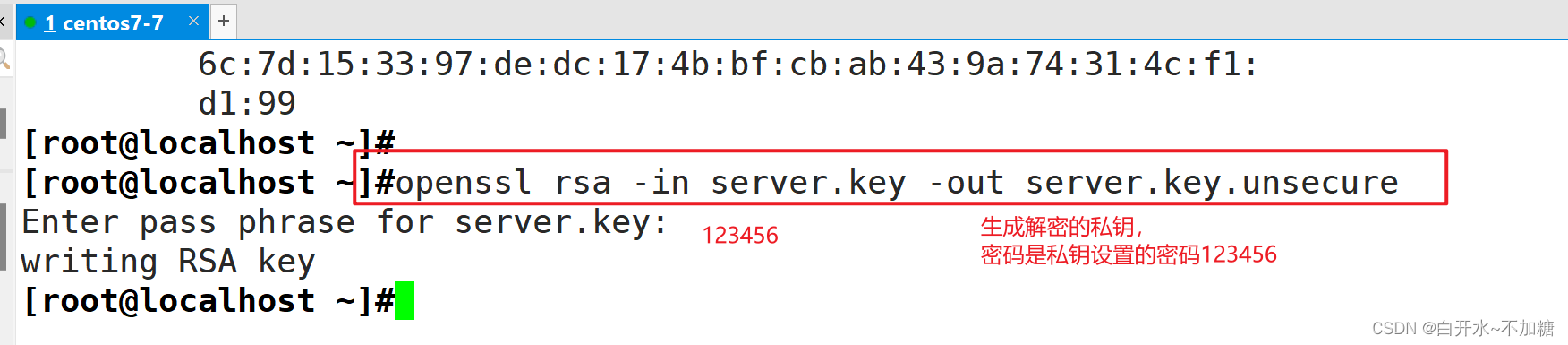

2.4生成解密的私钥key

openssl rsa -in server.key -out server.key.unsecure

#基于server.key私钥生成server.key.unsecure的解密私钥

2.5签名生成证书

签名方法1:方法1需要输入密码,私钥密码为123456

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

#使用私钥和公钥生成server.crt签名证书,-days为365天 -in指定公钥,-signkey指定私钥,生成的前面证书为server.crt

签名方法2:

openssl x509 -req -days 365 -in server.csr -signkey server.key.unsecure -out server.crt

#使用解密私钥和公钥生成server.crt签名证书,-days为365天 -in指定公钥,-signkey指定解密后的私钥,生成的前面证书为server.crt

openssl -text -in server.crt -noout

#查看证书的内容,server.crt内容

报错了,请输入openssl x509 -text -in server.crt -noout就可以查寻了

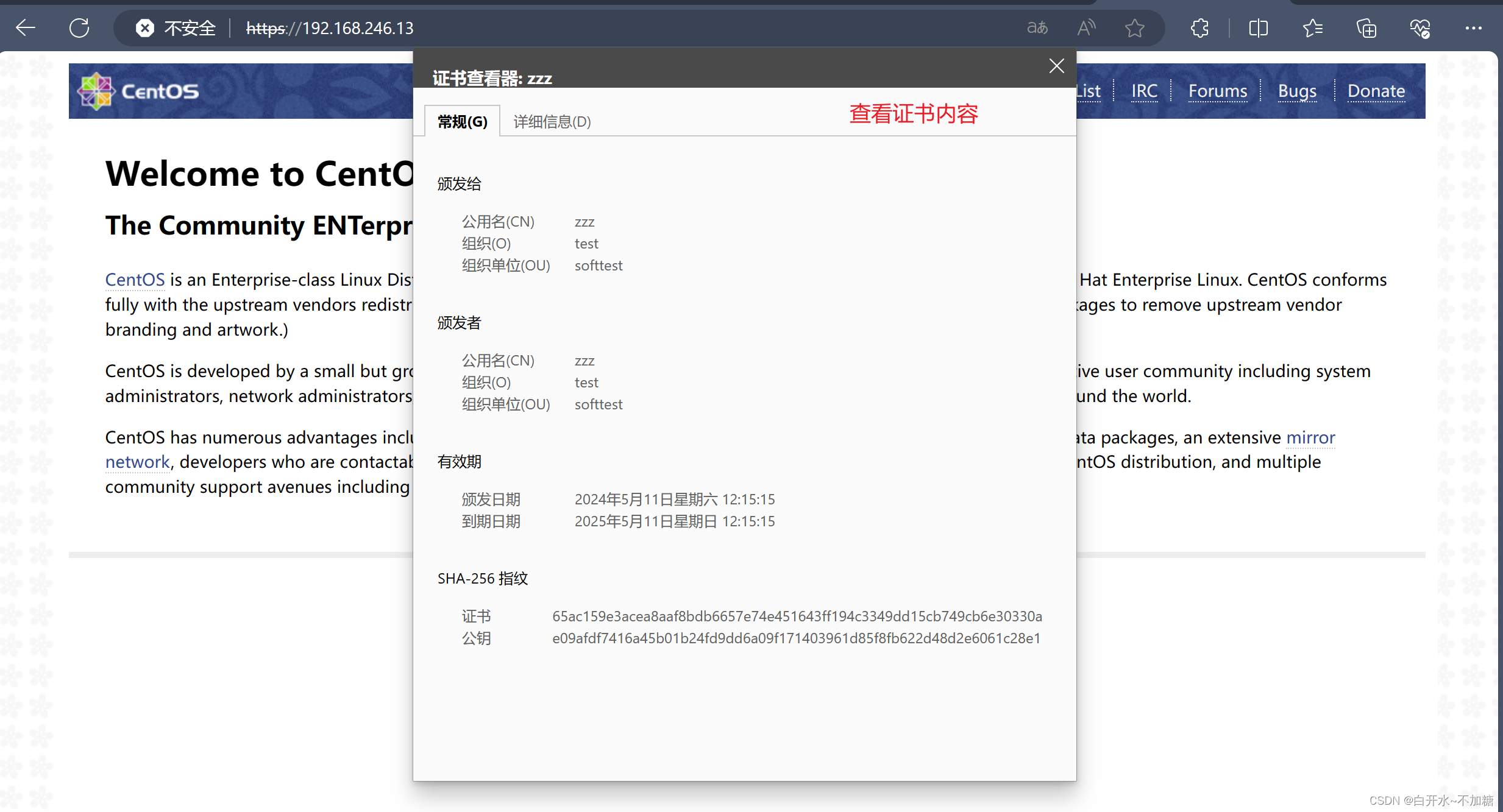

2.6配置证书并验证

yum install epel-release -y

yum install nginx -y

systemctl start nginx

#安装额外源 并安装启动nginx

vim /etc/nginx/nginx.conf

#编辑nginx主配置文件文件末尾添加内容如下

server {

listen 443 ssl ;

server_name localhost ;

ssl_certificate "/root/server.crt";

ssl_certificate_key "/root/server.key.unsecure";

}

#创建一个新的server模块,注意要在http模块里面,listen表示监听端口,server_name写主机地址或localhost都可以,ssl_certificate是签名证书的路径,ssl_certificate_key是私钥的路径,本文私钥路径写了解密后的私钥,写加密时的私钥有报错

systemctl start nginx

#重启nginx到浏览器上访问验证

2.7报错分析

报错信息为:nginx: [emerg] cannot load certificate key "/root/server.key": PEM_read_bio_Priv

或者ELinux is preventing nginx from getattr access on the file /root/server.crt. For complete SELinux messages run: sealert -l ac7969d7-cfd3-462b-a388-4953e13a3e32

#journalctl -xe查看的报错信息为selinux阻止nginx读取私钥但是关闭selinux依然是此报错

ssl_certificate_key "/root/server.key";

#配置文件中写私钥服务会报错,此配置即会报错

ssl_certificate_key "/root/server.key.unsecure";

#改为解密后的私钥路径重启服务即可

三、https证书认证访问流程

3.1https单向认证的访问流程

-

客户端发起连接:用户在浏览器中输入HTTPS网址,客户端(通常是浏览器)向服务器发起连接请求。

-

服务器返回证书:服务器收到连接请求后,会将自己的数字证书发送给客户端。证书包含了服务器的公钥、证书颁发机构(CA)的数字签名、有效期等信息。

-

客户端验证证书:客户端收到服务器的证书后,会验证证书的有效性。验证包括检查证书是否由受信任的证书颁发机构签发,证书是否在有效期内,以及证书中的域名是否与访问的域名匹配等。

-

客户端生成会话密钥:如果证书验证通过,客户端会生成一个随机的对称密钥(会话密钥)用于加密通信。

-

客户端用公钥加密会话密钥:客户端使用服务器的公钥(证书中包含的公钥)对会话密钥进行加密,然后发送给服务器。

-

服务器用私钥解密会话密钥:服务器收到客户端发送的加密的会话密钥后,使用自己的私钥(与证书中的公钥对应)进行解密。

-

建立安全连接:服务器和客户端现在都有了会话密钥,它们可以使用这个密钥来加密和解密通信内容,建立安全的加密连接。

-

安全通信:双方之间的通信现在是加密的,数据在传输过程中会被加密保护,确保安全性和隐私性。

通过这个过程,HTTPS证书认证确保了通信的安全性和数据的保密性,防止了中间人攻击和窃听等安全威胁。

3.2https双向认证的访问流程

0)服务端和客户端会事先通过CA签发服务端证书和私钥文件

1)客户端发送https请求到服务端的443端口

2)服务端会先返回一个包含公钥、证书有效期、CA机构等信息的证书给客户端

3)客户端收到服务端发来的证书后,会先用本地的CA证书校验服务端证书的有效性,如果证书有效,再将包含公钥的客户端证书发送给服务端

4)服务端收到客户端证书后也会校验证书的有效性,客户端还会发送自己可支持的对称加密方案给服务端

5)服务端会选择加密程度最高的方案,并通过客户端证书里的公钥加密后发送给客户端

6)客户端使用私钥解密获取选择的加密方案,并使用此加密方案生成随机会话密钥,再通过服务端证书中的公钥进行加密,再发送给服务端

7)服务端会用私钥进行解密获取客户端发来的随机会话密钥,并使用这个会话密钥加密要返回的报文,再发送给客户端

8)客户端也是这个会话密钥进行解密获取服务端返回的数据,之后双方可继续这个会话密钥进行加密和解密来实现密文通信

2557

2557

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?