Quelle: CORRECTIV.Faktencheck!

Die Gebrüder Neculiti teilen die Leidenschaft für sportliche BMWs und Reisen. Ivan, der ältere, bewertet bei Google Restaurantbesuche in Tokio oder Paris. Auf einem Sportwagenrennen in seiner Heimat Moldau belegt er im vergangenen Jahr einen zweiten Platz, Fotos zeigen ihn auf dem Treppchen. Juri, der jüngere, trägt das schöne Leben auf Instagram zur Schau. Auf den Fotos blickt er mal die Steilküste von Madeira hinab, mal posiert er mit seiner Partnerin vor einem gold-grünen Sportwagen oder sprüht Champagner in einem Ski-Resort. Ein Nutzer kommentiert ein Foto von den Malediven scherzhaft: „Meine Mama sagte mir noch, geh’ in die IT!“

In der IT-Branche sind die beiden Brüder aus der Republik Moldau mit dem Hosting von Internetseiten wohl zu einigem Wohlstand gekommen. Das wäre die wohlwollende Beschreibung ihres beruflichen Aufstiegs. Doch wer den Spuren ihrer Geschäftstätigkeit folgt, der landet immer wieder auch auf der dunklen Seiten der Branche. Es geht um prorussische Hacker, die die Dienste der Neculitis nutzen. Diese CORRECTIV-Recherche führt mitten in den hybriden Krieg, den Russland seit dem Einmarsch in die Ukraine mit neuer Intensität gegen den Westen führt. Es geht um Attacken auf digitale Infrastruktur und um die aufwändigste russische Desinformationskampagne gegen die EU, die bisher bekannt ist.

Es geht um Mittelsleute wie die Gebrüder Neculiti, die durch das Bereitstellen der IT-Infrastruktur mutmaßlich wissentlich an solchen Aktivitäten verdienen. Die Spurensuche führt auf die Seychellen, zu einer Briefkastenfirma in London und bis in ein Datenzentrum in den Niederlanden. Sie zeigt auf, wie Angriffe gegen die EU und den Westen bis heute auch von innen geführt werden. Und sie wirft Fragen auf: Wie gut ist die Politik gegen den digitalen Krieg aus Russland gewappnet? Wie wirksam sind Sanktionen gegen Einflusskampagnen des Kremls, wenn diese mit dubiosen Internetseiten weiter ungehindert Lügen und Propaganda verbreiten können? Und wieso bleiben Firmen, über deren Infrastruktur immer wieder Attacken mutmaßlicher Staatshacker und -innen verübt werden, unbehelligt?

Die wichtigsten Begriffe dieser Recherche

Bots sind Computerprogramme, die automatisiert sich wiederholende Aufgaben durchführen. Der Begriff lässt sich auf verschiedene Bereiche anwenden. In Sozialen Netzwerken werden mit Bots meist künstliche Accounts bezeichnet. Im Kontext von DDoS-Attacken werden Botnets, also Netzwerke von Geräten, für Attacken verwendet.

Ein Rechen- oder Datenzentrum ist ein Ort, an dem Server und andere Datenverarbeitungsgeräte untergebracht sind. Diese können privat oder gemeinsam genutzt werden. Wenn das Zentrum einer Betreiberfirma gehört und die physische Infrastruktur weiteren Firmen gegen Gebühr zur Verfügung stellt, spricht man von Colocation. Oftmals handelt es sich bei den Kunden um kleinere Firmen, die sich die teure Wartung nicht leisten können.

Desinformation ist die gezielte Verbreitung falscher oder irreführender Information. Diese kann von staatlichen oder auch nicht-staatlichen Akteuren ausgehen. Russland setzt Desinformation als Teil der hybriden Kriegsführung ein.

DDoS-Attacken sind auf die Überlastung eines Systems ausgerichtete Angriffe. Dabei wird beispielsweise ein Internetauftritt koordiniert und durch eine Vielzahl von Nutzern oder Rechnern gleichzeitig angewählt („Distributed”, englisch für „verteilt”) und so lahmgelegt („Denial of Service”, englisch für „Dienstverweigerung”). Meistens richten solche Attacken keinen großen Schaden an.

Hybride Kriegsführung bezeichnet in modernen Konflikten die Vermischung verschiedener Methoden zur Erreichung der eigenen Ziele. Neben klassischen Militäreinsätzen können dazu etwa Propaganda, Hacker-Attacken oder wirtschaftlicher Druck zählen.

Server sind Computer, die Daten oder Programme speichern und an ein Netzwerk angeschlossen sind. Andere Geräte dieses Netzwerkes können auf sie zugreifen und Informationen abholen. Beispielsweise werden Internetauftritte auf Servern gespeichert und von Nutzerinnen und Nutzern über das Internet aufgerufen. Über Server können allerdings auch Attacken laufen und koordiniert werden.

VPS steht für virtuelle private Server. Die Ressourcen eines Servers, der über mehr Leistung und Speicher verfügt als für viele Kunden nötig ist, werden von Hosting-Firmen manchmal in mehrere virtuelle Server aufgeteilt.

Webhosting oder auch einfach Hosting ist das Anbieten von Speicherplatz auf einem Server. Die wichtigste Dienstleistung eines Hosters ist die Unterbringung von Websites und zugehörigen Dateien. Hosting ist englisch und heißt so viel wie „Gastgeber sein”.

Die Neculitis: Brüder aus Moldau setzen mit Hosting-Firma auf den russischen Markt

Der Moldauer Geschäftsmann Ivan Neculiti stammt aus dem kleinen Städtchen Bender in der abtrünnigen pro-russischen Region Transnistrien, die 1990 einen eigenen Staat ausrief, aber international nicht anerkannt wird. Auf den ersten Blick ist online nur wenig über ihn persönlich und seine Vergangenheit zu finden. In Profilen in Sozialen Netzwerken verwendet der 31-Jährige immer dasselbe Bild. Es zeigt ihn in weißem T-Shirt mit Sonnenbrille. Posts, die er teilt, stammen von seiner Firma PQ Hosting. Laut einem Werbeinterview versuchte er in jungen Jahren mit verschiedenen Mitteln, Geld im Internet zu machen. So habe er unter anderem für eine Kinofilm-Webseite gearbeitet und später eigene Seiten erstellt.

Heute hat er eine Firma, PQ Hosting mit Sitz in Chișinău, der Hauptstadt der Republik Moldau. Das Kürzel PQ steht für perfekte Qualität. Es ist das Erfolgsprojekt von Ivan Neculiti. Seinen Aufstieg schildert er in dem Interview wie eine Geschichte vom amerikanischen Traum: Viel riskiert, sich hochgearbeitet, den Erfolg verdient. Inzwischen bietet sein Webhosting-Dienst nach eigenen Angaben Server in 38 Ländern an. Das Autorennen in seinem Heimatland, auf dem Ivan Neculiti einen zweiten Platz belegte, wurde von seiner eigenen Firma gesponsert. Auch Bruder Juri, dem ein kleiner Anteil der Firma gehört, gab dort als Rennfahrer und BMW-Fan ein Interview.

Neculiti bietet niedrige Preise, ein breites Angebot an Standorten sowie vielfältige Bezahlmethoden. Das ist das, was man den Internetauftritten und Werbebeiträgen auf Branchenportalen entnehmen kann. Andere Vorzüge sind nur auf den zweiten Blick zu erkennen.

Allen Sanktionen zum Trotz setzt PQ Hosting auf den russischen Markt. Ein Jahr nach dem russischen Einmarsch in die Ukraine erzählte Ivan Neculiti in einem Interview ganz freimütig: „Was die Sanktionspolitik in der Welt angeht, so können Sie beispielsweise einen Server in Norwegen mieten und über ihn ‘rausgehen’ ans Netz. Dann sind Sie für die Internet-Welt ein Norweger und haben nichts mit Sanktionen zu tun.“ Diese Situation habe die Nachfrage nach Standorten in verschiedenen Ländern verstärkt. Mit anderen Worten: Russische Akteure können ihre Aktivitäten über Neculitis Server in der EU laufen lassen und so eventuelle Sperren aufgrund von Sanktionen umgehen.

Auf Anfrage von CORRECTIV teilte Neculiti hingegen mit, „seit Beginn des Konfliktes in der Ukraine” reduziere man die Aktivitäten in Russland. In der Praxis sieht es aber wohl anders aus: Für jeden westlichen Bezahldienst bietet PQ Hosting auch das russische Pendant an. Je nach Bedarf laufen die Geschäfte über juristische Personen in verschiedenen Ländern, Ivan und sein Bruder Juri haben Firmen in Moldau, Russland und Großbritannien eingerichtet. Die Firmen-Konstruktion der Neculitis ist auf Verschleierung angelegt – und damit attraktiv für eine ganz spezielle Klientel.

Hosting-Anbieter aus Moldau verschleiert Aktivitäten mit einer Briefkastenfirma in London

Bei der Gründung der Firma Stark Industries Solutions Limited 2022 hat sich Ivan Neculiti wohl von den „Iron Man“-Filmen inspirieren lassen. Die Firma des Superhelden, der gleichzeitig ein Technik-Genie und Multimilliardär ist, heißt ähnlich. Der Webhosting-Dienst wirbt mit sogenannten virtuellen privaten Servern, das sind Teile von größeren Servern, die für bestimmte Zwecke gemietet werden können. Der günstigste Tarif mit Standort in den Niederlanden kostet 5,99 Euro im Monat.

Inzwischen ist das britische Unternehmen – zumindest auf dem Papier – in der Hand seines Bruders Juri. Doch unsere Recherchen legen nahe, dass es eine reine Briefkastenfirma ist, eine leere Hülle.

Wie nebenbei erzählt Ivan Neculiti in einem seiner Werbeinterviews, was es damit auf sich hat: Die britische Firma sei gar nicht in den Zahlungsverkehr involviert, sondern soll lediglich die Geschäfte erleichtern. Der Clou: „Im Moment zeigen unsere IP-Adressen gar nicht mehr, dass sie zu PQ Hosting gehören. Da steht dann ein anderer, neutraler Name.“ Anders ausgedrückt: Wer mit Stark Industries Solutions Geschäfte macht, der handelt eigentlich mit PQ Hosting, nur dass es für Außenstehende nicht ersichtlich ist.

Mit dieser Konstruktion betreiben die Neculiti-Brüder Rechner mitten in der EU, in einem modernen Datenzentrum in der Nähe von Amsterdam. Dort agieren immer wieder Hacker-Gruppierungen und Kriminelle, die sich mit diesem Service offenbar sicher fühlen. Und manche Kunden verwenden Neculitis Dienste auch für politisch motivierte Attacken.

Bis heute starten über diese Geräte in den Niederlanden pro-russische Cyber-Aktivisten ihre Angriffe gegen die digitale Infrastruktur des Westens. Und Firmen mit Verbindung zum russischen Staat führen mit den Diensten von Stark Industries Solutions die EU-Institutionen an der Nase herum.

Operation „Doppelgänger“: eine russische Desinformationskampagne

Im Sommer 2023 schien die Politik in der EU Ernst zu machen. Die französische Regierung trat an die Öffentlichkeit und meldete die Aufdeckung einer „digitalen Kampagne zur Manipulation von Informationen“. Man habe Hinweise auf die „Beteiligung russischer oder russischsprachiger Personen und mehrerer russischer Unternehmen“ gefunden. Im Kern der Aufdeckung: Die Internetseiten von „Recent Reliable News“ (RRN), ein vermeintliches Nachrichtenportal, in Wahrheit eine Plattform zur Verbreitung von pro-russischer Propaganda.

In Texten und Videos des Portals werden Ängste vor einem wirtschaftlichen Kollaps geschürt oder der Untergang der Nato herbeigeschrieben. „Habeck hat den Bezug zur Realität verloren“, heißt eine Überschrift, „Die Nato stirbt mit 75 Jahren“ eine andere. Was die Inhalte gemeinsam haben: am Ende ist fast immer die Ukraine Schuld. RRN-Artikel wurden immer wieder von bekannten Verbreitern pro-russischer Desinformation geteilt, beispielsweise Alina Lipp.

RRN ist Teil eines Netzwerks, das bereits seit 2022 über Bots, also Fake Accounts, Links zu Propaganda-Blogs sowie gefälschten Webseiten von europäischen Medien und Regierungen verbreitet. Darüber berichtete CORRECTIV bereits. Bis heute ist die Kampagne auf Facebook und X aktiv. Wegen der geklonten Internetseiten haben Organisationen, die sich mit Desinformation beschäftigen, diesem Zusammenspiel von Bots und Portalen den Namen „Doppelgänger“ gegeben.

Die EU reagierte rasch auf den französischen Vorstoß. Einen Monat später setzte sie die mutmaßlichen Verantwortlichen von RRN auf ihre Sanktionsliste: die russischen Firmen „Structura“ und „Social Design Agency“ sowie deren Geschäftsführer. Die IT-Unternehmen sollen demnach „enge Verbindungen zum politischen Machtapparat Russlands“ haben. Die Kampagne, heißt es in der Pressemitteilung, ziele darauf ab, „Informationen zu verzerren und Propaganda zur Unterstützung des russischen Angriffskriegs gegen die Ukraine zu verbreiten“.

Die Sanktionierung russischer Firmen und Personen soll eigentlich sicherstellen, dass kein europäisches Unternehmen Geschäfte mit ihnen macht – direkt oder indirekt. Und die Webseiten sollen natürlich aus dem Internet verschwinden. Doch das Beispiel von RRN zeigt auf, wie löchrig das System ist. Allen Verlautbarungen zum Trotz: RRN ist bis heute abrufbar und verbreitet manipulative Inhalte – auf zehn Sprachen, unter anderem auf Deutsch.

Mehr noch: Die Internetseite lief nach Recherchen von CORRECTIV bis zuletzt nicht etwa auf Computern in Moskau oder St. Petersburg, sondern mitten in der EU, in den Niederlanden, auf den Rechnern der Neculiti-Brüder. Nach einer Anfrage dieser Redaktion wurde ein bekannter Dienst vorgeschaltet, der den eigentlichen Webhoster verbirgt. Ivan Neculiti teilte mit, nach internen Untersuchungen den zugehörigen Zugang und Server gesperrt zu haben. „Wir bedauern sehr, dass wir erst jetzt erfahren, dass einer unserer Kunden ein sanktioniertes Portal ist”, so der Firmenchef. RRN ist allerdings weiterhin über seine Server abrufbar.

Mitten im hybriden Krieg

Politikerinnen und Politiker und Fachleute sprechen von einem „hybriden Krieg“, den Russland führt, also der Verschmelzung verschiedener Mittel zur Erreichung seiner Ziele: Panzer und Soldaten auf dem Schlachtfeld. Sabotage und verdeckte Operationen gegen kritische Infrastruktur. Falschinformationen und Propaganda im Informationsraum. Hacker- und Überlastungsattacken auf staatliche Institutionen und privatwirtschaftliche Unternehmen.

Im Sommer 2023 bekamen die Schweizer Behörden einen Teil dieses russischen Rundumschlags zu spüren. Sie registrierten eine mehrere Tage dauernde Angriffswelle mit sogenannten DDoS-Attacken. Dabei handelt es sich um die Bombardierung einer Internetseite mit Aufrufen, mit dem Ziel, diese lahmzulegen. Betroffen waren die Webpräsenzen der Schweizerischen Bundesbahn, von Flughäfen, verschiedenen Behörden und größeren Gemeinden im deutschsprachigen Raum. Grund für den Hackerangriff waren offenbar mehrere Faktoren, zum Beispiel die Verabschiedung von Sanktionen, Waffenexporte und konkret die Ankündigung einer Rede von Wolodymyr Selenskyj im Schweizer Parlament. Zwei Tage nach der Ankündigung registrierte das Schweizer Bundesamt für Cybersicherheit (BACS) den ersten DDoS-Angriff.

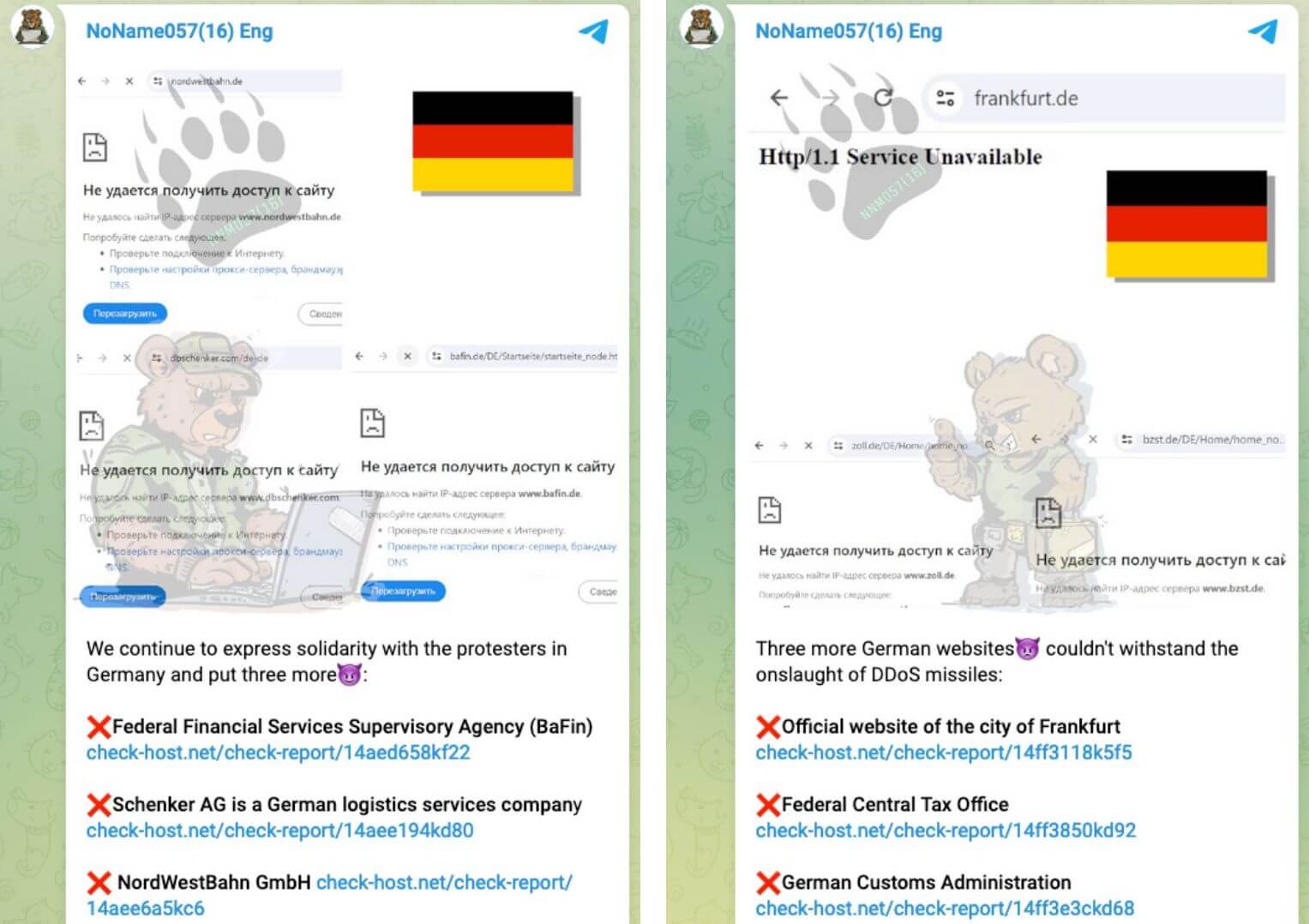

Hinter dem Angriff stehen pro-russische Cyber-Aktivisten, Mitglieder der Gruppe NoName057(16), so berichtet es die Schweizer Cyber-Behörde. Sie beschreibt deren Vorgehen als eine Art Wettbewerb: Die Verantwortlichen wählen Angriffsziele aus und rufen ihre Aktionen auf öffentlichen Telegram-Kanälen aus. Von Neonazis in der Ukraine ist da die Rede und von „russophoben“ Behörden in Luxemburg – das sind Narrative der russischen Regierung. Die ausgeschriebenen Ziele greifen dann Tausende Teilnehmende über vorgefertigte Programme an, die sie von den Verantwortlichen erhalten haben – wer die meisten Angriffe ausführt, wird mit einem Preisgeld von umgerechnet rund 800 Euro belohnt. Auch sogenannte Bot-Netzwerke von mit Schadsoftware infizierten Computern werden für die Angriffe der Gruppe verwendet.

Nicht nur die Schweiz, auch andere Länder wie Deutschland, Estland, Dänemark oder die Slowakei gerieten laut Berichten ins Fadenkreuz von NoName057(16).

Bei Angriffen auf Deutschland Anfang des Jahres prahlte die pro-russische Gruppe auf Telegram damit, Internetauftritte des Bundesamtes für Logistik und Mobilität, des Zolls, des Bundestags oder der Bundeswehr lahmgelegt zu haben. Das Bundesamt für Sicherheit in der Informationstechnologie (BSI) bestätigte auf Anfrage: „Dem BSI sind DDoS-Angriffe auf Ziele in Deutschland bekannt, die der genannten Gruppe zugeschrieben werden.“

Mehr als einfache DDoS-Attacken – verschiedene Hackergruppen tummeln sich auf den Servern der Neculitis

Für ihre Attacken benötigen die Angreifer eine technische Infrastruktur, Server, die an das Internet angeschlossen sind. Wie die Schweizer Cyber-Behörde analysierte, stammte der Datenverkehr bei den DDoS-Angriffen von russischen IP-Adressen, Netzwerken einer Firma namens Mirhosting – und von Stark Industries Solutions. Zu Mirhosting kommen wir später noch einmal zurück.

Bis heute tauchen die von der Gruppe verwendeten Programme, die die DDoS-Attacken koordinieren, nahezu täglich auf den Servern der Neculitis auf. Das zeigen Analysen von Spamhaus, eines Projekts, das schadhafte Internetaktivitäten beobachtet. Deren Sicherheitsforscher Carel Bitter hat Anfang 2024 in einem Zeitraum von zwei Monaten 48 sogenannte Botnet-Kontrollskripte von NoName057(16) registriert – die Hälfte von ihnen auf Servern von Stark Industries Solutions. „Das ist zu viel Zufall“, sagt Bitter. „In irgendeiner Weise ist man offen für solche Aktivitäten.“ Auf Fragen dazu antwortete Ivan Neculiti nicht.

Dass die Firmen, die die Server bereitstellen, davon nichts wissen, erscheint unwahrscheinlich. Denn die DDoS-Attacken von NoName057(16) sind bei weitem nicht die einzigen Hacker-Angriffe zum Vorteil Russlands, die über die Infrastruktur der Neculitis liefen. Darunter sind Angriffe auf den ukrainischen Mobilfunkanbieter Kyivstar, sowie, laut Berichten von Recorded Future, Attacken einer Gruppe namens BlueCharlie, die Spionage gegen die Ukraine und Nato-Mitglieder betreibt.

Und auch Angreifer, die direkt dem Kreml unterstellt sein sollen, verwendeten womöglich die Server der Brüder: Im Januar 2023 wurden einem Bericht der Ukrainischen Regierung zufolge Server von Stark Industries Solutions im Rahmen einer Cyberattacke auf die ukrainische Nachrichtenagentur „Ukrinform“ verwendet. Vermutet wurden hinter dem Angriff die berüchtigten Sandworm-Hacker, die dem russischen Militärnachrichtendienst GRU unterstellt sein sollen.

Russische Desinformation mit staatlichem Hintergrund, DDoS- und Hacker-Attacken pro-russischer Akteure – es ist eine brisante Häufung verdächtiger Aktivitäten auf den Servern der Neculitis. Damit stellt sich die Frage nach der Rolle der Moldauer in diesem Gefüge. Was wissen sie über die Vorgänge auf ihren Geräten? Und wie geht das Datenzentrum damit um, das die Geräte ans Netz schaltet?

Wer weiß was?

Der erste Schritt zur Eindämmung von krimineller oder schadhafter Internetaktivität ist eine Meldung beim Hosting-Anbieter. Man geht davon aus, dass dieser selbst missbraucht worden ist und gibt ihm die Gelegenheit zu handeln. Die Reaktion auf eine solche Abuse-Meldung ist somit auch ein Maßgeber für die Bewertung der Professionalität und Seriosität des Hosters.

In der Branche hat sich Ivan Neculiti mit einem Vorgängerprojekt von PQ Hosting bereits einen schlechten Ruf erarbeitet. Weil auf seinem früheren Webhosting-Dienst Morenehost Kriminelle agierten, schreibt die IT-Sicherheitsfirma Morphisec über ihn, sei er „berüchtigt, Hosting-Firmen zu besitzen, die für schadhafte und illegale Aktivitäten genutzt werden“. Damals verschleierte Neculiti noch, dass er hinter der Firma steckte. Morenehost war auf den Seychellen registriert – dass Neculiti der Besitzer ist, war erst durch einen Datenleak, die sogenannten Pandora Papers, öffentlich geworden. Seitdem wird er in der Branche als sogenannter „Bulletproof“-Hoster beschrieben, also ein Anbieter, der seine Klienten vor rechtlicher Verfolgung abschirmt.

Bei seinem Neustart tritt Neculiti als seriöser Geschäftsmann auf, der mit PQ Hosting eine solide Hosting-Firma vorweisen kann. Auf der Webseite schmückt sich PQ Hosting nicht nur mit russischen Kunden, sondern auch mit Firmennamen aus Europa und den Vereinigten Staaten. Zu sehen sind dort etwa die Logos der Raiffeisen Bank, des Fahrzeugherstellers MAN mit Sitz in München und des französischen Schmierstoffherstellers Motul. Auf Nachfrage teilten uns diese Unternehmen jedoch mit, dass die Logos ohne ihre Zustimmung verwendet wurden beziehungsweise keine Geschäftsbeziehung zu PQ oder Stark Industries Solutions bestehe.

Stattdessen laufen weiterhin fragwürdige Aktivitäten über die Server der Neculitis. Das Schweizer Bundesamt für Cybersicherheit teilte auf CORRECTIV-Anfrage mit, im Zuge der DDoS-Angriffe Abuse-Meldungen „an einige der involvierten Netzwerkbetreiber“ verschickt zu haben – allerdings ohne Reaktion. In einem Onlineforum schreibt ein Nutzer ähnliches – Stark Industries reagierte auf die Meldung nicht.

Solche Vorwürfe bestreitet Ivan Neculiti. „Wir nehmen alle Beschwerden von Einzelpersonen, Organisationen und staatlichen Einrichtungen bei der Bekämpfung illegaler Aktivitäten ernst, einschließlich Sicherheitsbehörden aller Länder”, teilt Neculiti mit. Auf Fragen zu konkreten Vorgängen antwortete er allgemein, es sei „absolut verboten”, dass Server der Firma als Plattform für Attacken oder andere illegale Aktivitäten verwendet werden.

Hosting-Anbieter sind das unterste Glied in einer Kette von Dienstleistern, die ihre Kundinnen und Kunden mit dem Internet verbinden. Oftmals fungieren sie als sogenannte Reseller, die sich Server von größeren Firmen mieten und diese weitervermitteln. In anderen Fällen besitzen sie eigene Technik, die sie in großen und möglichst gut angebundenen Datenzentren installieren. Üblich ist es auch, dass sich Mieter in einem Datenzentrum den Datenverkehr teilen oder die Kapazitäten anderer anzapfen. Manchmal stehen zwischen Kunden und Datenzentrum eine ganze Reihe solcher Reseller.

„Es ist wirklich einfach, sich hinter all diesen Schichten zu verstecken“, sagt Carel Bitter vom Spamhaus Projekt. Für diejenigen, die die physische Infrastruktur bereitstellen, sei es schwierig zu sehen, wer sie eigentlich nutzt. „Sie vermieten ein Rack [Anm . d. Red. eine Art Schrank mit mehreren Servern in einem Datencenter] und wissen nicht, was dort drin ist. Und die Person, die den Server aus dem Rack vermietet, weiß nicht, was auf den einzelnen Abschnitten auf dem Server passiert“, so der Sicherheitsexperte. Und so weiter.

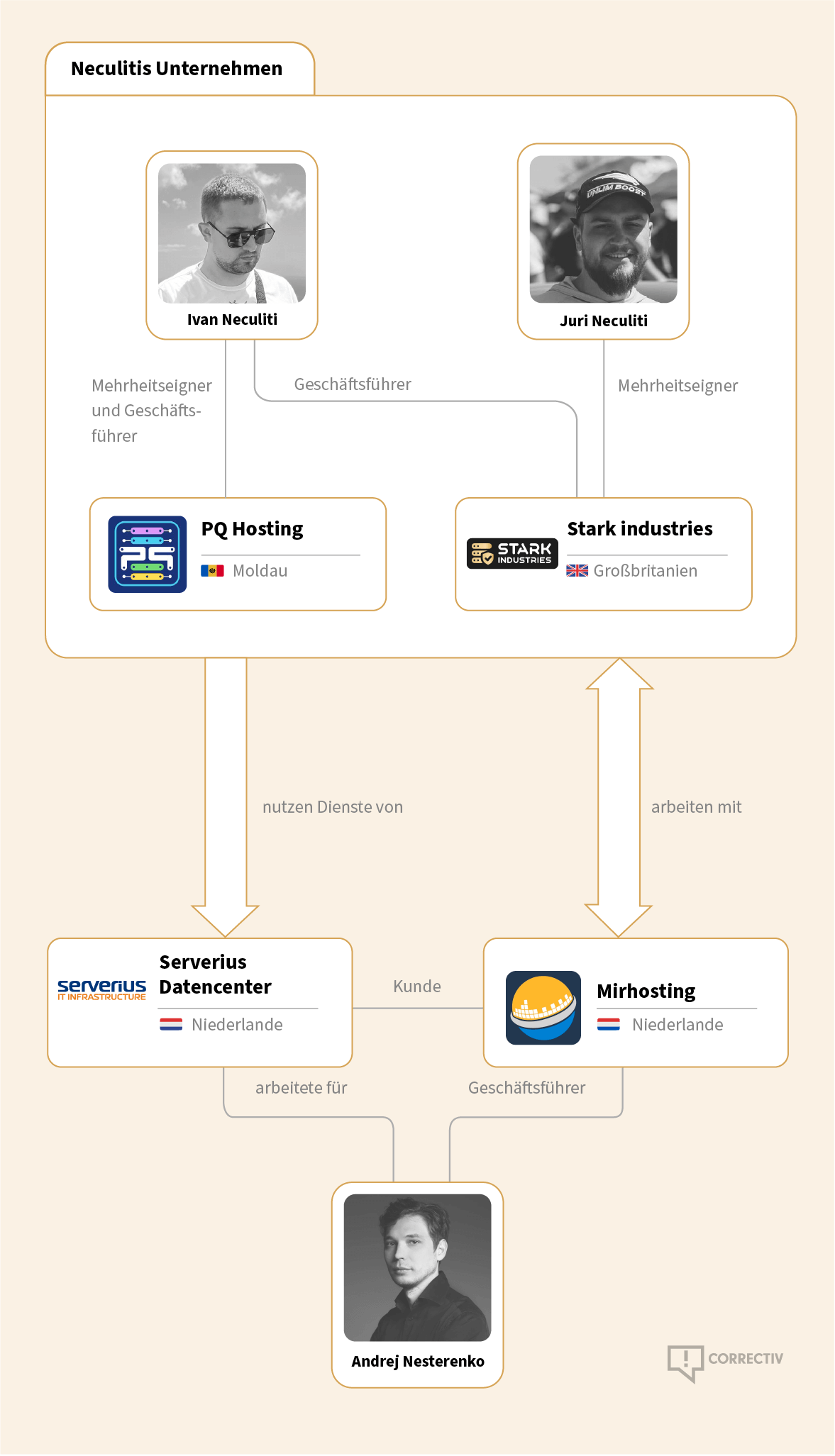

Hosting-Firmen nutzen ein Datenzentrum in den Niederlanden

Die Server in den Niederlanden, die die Neculitis an ihre Kunden vermitteln, befinden sich im Datenzentrum Serverius. Wie das Vertragsgefüge zwischen der holländischen Betreiberfirma des Datenzentrums und den Neculitis aussieht, darüber schweigen sich alle Beteiligten aus. Unklar bleibt, wie viele Reseller dazwischen geschaltet sind und welche Rolle die Firma Mirhosting einnimmt, die von der Schweizer Cyber-Behörde in ihrem Bericht zur Gruppe NoName057(16) ebenfalls genannt wird. Auffällig allerdings sind die Verflechtungen zwischen den einzelnen Firmen und Personen.

Der Geschäftsführer von Mirhosting, Andrej Nesterenko, ist der Fachwelt bereits 2008 aufgefallen, weil seine IT-Projekte laut verschiedenen Analysen von Experten parallel zu Russlands Krieg gegen Georgien in eine Cyber-Attacke gegen das Land involviert waren. Das hinderte den niederländischen Betreiber der Datenzentren von Serverius nicht, ihn von 2014 bis 2016 als Vertriebsmitarbeiter einzustellen. Auch Nesterenkos Firma Mirhosting ist bei Serverius ans Internet angeschlossen und wurde Berichten zufolge teils bei pro-russischen Hackeraktivitäten verwendet.

Im Datenzentrum teilt Mirhosting als eines von mehreren vorgeschalteten Unternehmen („peers“) des öfteren den Datenverkehr von Neculitis Kundinnen und Kunden. Neculiti wiederum erzählt in einem Werbeinterview 2022, dass seine Server von Serverius in einem Freundschaftsdienst kostenlos angeschlossen worden seien – und entrichtet Grüße an Sergey Petukhin, dem Leiter Netzinfrastruktur bei Serverius. Man kennt und hilft sich. Und schaut auch mal weg?

„Wir sind nicht Eigentümer dieser Server und haben keine Kontrolle darüber, was unsere Kunden auf ihnen speichern oder welchen Datenverkehr sie zu oder von unseren Einrichtungen senden“, teilte Maria Sundvall, die Geschäftsführerin von Serverius, auf Nachfrage mit. Falls sich ein Verdacht erhärte, würde man „schnell handeln“. Kunden, die auf einer Sanktionsliste stehen, werde der Vertrag sofort gekündigt.

Auf Nachfrage schreibt Nesterenko, er habe keine Informationen zu dem Hackerangriff auf Georgien 2008. Sein Unternehmen reagiere stets sofort auf Abuse-Meldungen. Er bestätigt, dass Stark Industries Solutions Kunde von Mirhosting ist. Zu den Aktivitäten der Gruppe NoName057(16) befragt, teilt Nesterenko mit, man arbeite „nun” mit der niederländischen Regierung zusammen und verweist an die Cyber-Polizei. Diese wollte sich nicht zu etwaigen Vorgängen äußern.

Zahnlose Sanktionen der EU

In der rechtlichen Bewertung gibt es aber einen wichtigen Unterschied: Stark Industries Solutions als britische und PQ Hosting als moldauische Firma sind nicht der EU-Gesetzgebung unterworfen, Serverius und Mirhosting als niederländische Firmen schon.

Wenn die EU also die russischen Firmen und Personen hinter den Desinformationswebseiten von RRN mit Sanktionen belegt, verbietet das europäischen Firmen eigentlich, mit diesen Geschäfte zu machen. Laut David Rösch, Sanktionsexperte der Anwaltskanzlei Noerr, gilt das Verbot sowohl für die unmittelbare als auch eine mittelbare Bereitstellung von Geldern und wirtschaftlichen Ressourcen. „Es ist auch erfasst, wenn ich dritten Personen Webhosting-Dienste bereitstelle, die im zweiten Schritt den sanktionierten Personen zugutekommen“, so Rösch. Voraussetzung sei allerdings, dass die gelisteten Personen mit der Seite potenziell Geld verdienen können.

Auf Anfrage bestätigt auch das niederländische Außenministerium, das für die Sanktionsdurchsetzung zuständig ist, diese Rechtsauffassung. Zum konkreten Fall will es sich jedoch nicht äußern. In der Politik herrscht derweil Unverständnis darüber, dass ein Portal für russische Desinformation, deren Verantwortliche sanktioniert sind, bis heute auf Servern mitten in der EU betrieben wird.

„Die Durchsetzung von Sanktionen muss selbstverständlicher Bestandteil unserer Verteidigungsfähigkeit und Abwehrfähigkeit sein“, sagt Sergey Lagodinsky, Spitzenkandidat der Grünen für die Europawahl Anfang Juni. Die unmittelbare Gefahr für die EU sei nicht ein konventioneller Angriff, sondern ein Angriff mit Mitteln wie Desinformation. Es sei daher zu klären, wie man die Sanktionen politisch und notfalls auch rechtlich durchsetzt. „Es ist die Verantwortung der neuen Kommission, dass sanktionsverbundene Aktivitäten zentralisierter und abgestimmter ablaufen“, so der Europaabgeordnete.

Ausländische Einflusskampagnen wie die Doppelgänger-Kampagne „stellen eine Bedrohung für unsere liberale Demokratie dar und sind insbesondere im Vorfeld von Wahlen gefährlich“, sagt auch der CDU-Bundestagsabgeordnete Roderich Kiesewetter zu CORRECTIV. „Dass gerade solche Seiten weiterhin abrufbar sind, schwächt die gesellschaftliche Resilienz.“

Kiesewetter ist Mitglied des Parlamentarischen Kontrollgremiums des Bundestags, das die Arbeit der Nachrichtendienste überwacht. In einer seltenen öffentlichen Stellungnahme hatten die Kontrolleure zuletzt Mitte März vor russischer Einflussnahme gewarnt und gefordert, Deutschland müsse sich in Zukunft „deutlich robuster, resilienter und wehrhafter aufstellen“. Zum russischen Instrumentenkasten, heißt es in dem Bericht, gehörten unter anderem auch „umfangreiche Desinformationskampagnen“ und Cyber-Attacken.

„Ziel solcher Angriffe ist es, vor allem Misstrauen gegen Demokratie und staatliche Institutionen zu streuen“, so Kiesewetter. „Wenn die Verursacher bekannt sind, sollten diese Angriffe zwingend unterbunden werden.“ Sanktionen wirkten aber nur, wenn die Mitgliedstaaten sie entsprechend durchsetzen und umsetzen.

Die Neculitis arbeiten derweil weiter an ihrem Hosting-Imperium. Inzwischen sei ein eigenes Datenzentrum geplant, verkünden sie auf ihrer Webseite – wo wolle man noch nicht verraten.

Redigatur: Alice Echtermann, Anette Dowideit

Design: Ahmed Mounir